Schutzziele der Informationssicherheit: Die Basis für eine erfolgreiche Cybersicherheitsstrategie

Inhalt

- Definition: Was bedeutet Informationssicherheit?

- Welche Schutzziele der Informationssicherheit gibt es?

- Was bedeutet das Schutzziel Vertraulichkeit?

- Was bedeutet Integrität in der Informationssicherheit?

- Schutzziele Informationssicherheit: Verfügbarkeit einer Information

- Was sind „erweiterte“ Schutzziele der Informationssicherheit?

- Regulatorische Anforderungen: NIS2 und der Cyber Resilience Act (CRA) im Kontext der Schutzziele

- NIS2-Richtlinie: Stärkung der Cybersicherheit durch Schutzziele

- Cyber Resilience Act (CRA): Anforderungen an die Sicherheit von IT-Produkten

- Fazit

Ganz unabhängig von Größe oder Branche ist die Informationssicherheit zu einem kritischen Aspekt für Unternehmen geworden. Unser Arbeitsleben wird von digitalen Technologien revolutioniert und häufig auch dominiert. Gleichzeitig bringen diese Technologien Risiken für sensible Daten mit sich, die vermehrt das Ziel von Cyberangriffen werden. Daher ist es für Unternehmen von hoher wirtschaftlicher Bedeutung, eine umfassende Strategie für die Informationssicherheit zu entwickeln. Eine wichtige Rolle spielen hierbei die Schutzziele der Informationssicherheit, die wir in diesem Blogbeitrag ausführlich für Sie beleuchten.

Definition: Was bedeutet Informationssicherheit?

Die Informationssicherheit hat das Ziel, Informationen in Bezug auf die drei Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit zu schützen. Dabei muss es sich nicht zwingend um die Informationstechnik (IT) handeln, denn die Informationssicherheit bezieht auch nicht-technische Systeme mit ein. Sie umfasst alle Maßnahmen, die getroffen werden, um Daten vor schädlichen Einflüssen zu schützen. Dabei geht es sowohl um externe Bedrohungen als auch um interne Risiken.

Um die Schutzziele der Informationssicherheit zu erfüllen, muss ein Unternehmen die IT-Sicherheit entsprechend einrichten und kontinuierlich ausbauen. Informationen sind ein zentrales wirtschaftliches Gut eines jeden Unternehmens und eine wesentliche Voraussetzung für erfolgreiches wirtschaftliches Handeln. Ein gut strukturiertes Informationssicherheits-Managementsystem (ISMS) nach DIN EN ISO/IEC 27001 bietet eine fundierte Basis für eine nachhaltige Sicherheitsstrategie. Diese Norm beinhaltet ein Modell für die Einführung, Umsetzung, Kontrolle und Weiterentwicklung des Schutzniveaus. Grundlage dafür sind zunächst die drei grundlegenden Schutzziele der Informationssicherheit, mit denen sich Unternehmen zuerst auseinandersetzen sollten.

ISMS nach DIN ISO/IEC 27001

Bei einem Information Security Management System, kurz ISMS, handelt es sich um eine Reihe von Richtlinien und Verfahren zur systematischen Verwaltung sensibler Daten eines Unternehmens. Das Ziel eines ISMS ist es das Risiko zu minimieren und die Kontinuität des Betriebs zu garantieren, indem die Auswirkungen einer Sicherheitsverletzung proaktiv begrenzt werden.

Bei der ISO/IEC 27001 handelt es sich um einen international anerkannten Standard für ISMS. Sie definiert Anforderungen, die an ein ISMS gestellt werden und sichert ab, dass Unternehmen einen strukturierten Ansatz zur Informationssicherheit verfolgen. Die Norm hilft Unternehmen dabei, die drei grundlegenden Schutzziele der Informationssicherheit zu gewährleisten und kontinuierlich zu verbessern.

Welche Schutzziele der Informationssicherheit gibt es?

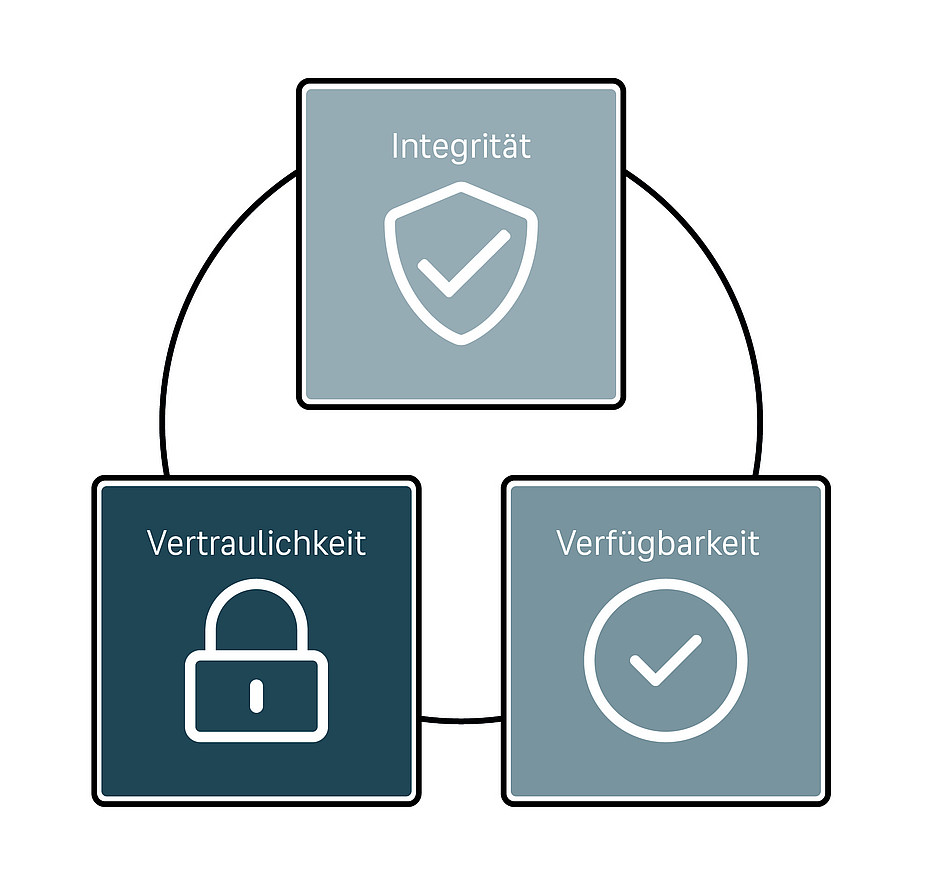

Die Schutzziele der IT-Sicherheit umfassen drei zentrale Grundpfeiler:

- Vertraulichkeit

- Integrität

- Verfügbarkeit

Im englischsprachigen Ausland sind diese drei Grundwerte auch als CIA-Schutzziele bekannt. Das hat nichts mit dem amerikanischen Geheimdienst zu tun, sondern leitet sich von den Anfangsbuchstaben der englischen Begriffe ab: Confidentiality, Integrity und Availability. Jedes dieser IT-Schutzziele bezieht sich auf einen spezifischen Aspekt, ist aber eng mit den anderen verbunden. Eine umfassende Informationssicherheit ist nur dann gewährleistet, wenn alle drei dieser Schutzziele erfüllt sind.

Darüber hinaus gibt es erweiterte Schutzziele:

- Authentizität (Authenticity)

- Zurechenbarkeit (Accountability)

- Verbindlichkeit (Reliability)

Im Folgenden betrachten wir zunächst die drei Basis-Schutzziele und danach die erweiterten Schutzziele.

Was bedeutet das Schutzziel Vertraulichkeit?

Vertraulichkeit ist eines der zentralen Schutzziele der IT-Sicherheit und stellt sicher, dass sensible Informationen nur für diejenigen Personen oder Systeme zugänglich sind, die über eine Berechtigung verfügen. Besonders relevant ist dies für Daten, die aus datenschutzrechtlichen Gründen geschützt werden müssen, oder für vertrauliche Informationen, die für das Unternehmen von entscheidender Bedeutung sind.

Maßnahmen zur Gewährleistung von Vertraulichkeit sind beispielsweise:

- Verschlüsselung von sensiblen Daten: Durch kryptografische Verfahren werden Daten in eine unleserliche Form gebracht, die nur mit einer passenden Entschlüsselung wieder lesbar wird. Beispiele hierfür sind die symmetrische Verschlüsselung (AES) und die asymmetrische Verschlüsselung (RSA).

- Sichere Authentisierung: Neben dem Benutzernamen und Passwort erfordert die sichere Authentisierung mindestens eine weitere Verifizierung, bevor der Zugang zu den Daten gewährt wird. Beliebte Optionen sind eine Smartcard mit Zertifikaten oder die Authentisierung über eine App.

- Berechtigungsmanagement: Hierbei werden Nutzern je nach Funktion und Verantwortung unterschiedliche Zugriffsrechte eingeräumt. Im Sinne des Prinzips der minimale Rechte Nutzer (Least Privilege) sollten nur Diejenigen eine Berechtigung erhalten, die sie für ihre Arbeit tatsächlich benötigen. So kann das Risiko von Insider-Bedrohungen und unbefugtem Zugriff reduziert werden.

Was bedeutet Integrität in der Informationssicherheit?

Integrität ist ein wesentliches Schutzziel der Informationssicherheit und stellt sicher, dass Daten über ihren gesamten Lebenszyklus hinweg korrekt, unverändert und zuverlässig bleiben. Informationen dürfen weder unbefugt manipuliert noch unbeabsichtigt verändert werden. Wer Daten empfängt, muss sicher sein können, dass sie auf dem Übertragungsweg nicht verfälscht wurden.

Zur Gewährleistung der Integrität kommen verschiedene Maßnahmen zum Einsatz:

- Digitale Signaturen: Durch kryptografische Verfahren wird sichergestellt, dass eine Nachricht oder Datei vom tatsächlichen Absender stammt und während der Übertragung nicht verändert wurde.

- Zugriffskontrollen: Durch gezielte Zugriffsbeschränkungen kann die Manipulation durch unautorisierte Personen reduziert werden.

Die Integrität von Informationen ist essenziell, um Vertrauen in Daten und Prozesse zu gewährleisten und geschäftskritische Entscheidungen auf einer verlässlichen Basis zu treffen.

Schutzziele Informationssicherheit: Verfügbarkeit einer Information

Das dritte grundlegende Schutzziel der Informationssicherheit, die Verfügbarkeit, besagt, dass Informationssysteme und Daten stets verfügbar und zugänglich sein müssen – insbesondere in Geschäftsumgebungen, in denen Zugriffsverzögerungen oder Systemausfälle gravierende Folgen haben können.

Maßnahmen zur Sicherstellung der Verfügbarkeit umfassen:

- Redundante Infrastrukturen: Um die Verfügbarkeit von IT-Systemen zu erhöhen, werden zusätzliche Hardware, Software oder Netzwerkkomponenten eingeplant.

- Datenreplikation: Daten werden auf mehrere Standorte verteilt, um bei einem Ausfall schnell wiederhergestellt zu werden.

- Regelmäßige Backups: Datensicherungen ermöglichen eine Wiederherstellung nach einem Datenverlust oder Cyberangriff.

- Notfallwiederherstellungsstrategien (Disaster Recovery): Vorgefertigte Pläne und Prozesse zur schnellen Wiederherstellung kritischer Systeme.

Verteilte Architekturen und Failover-Mechanismen: Automatische Umschaltung auf alternative Systeme im Falle eines Ausfalls.

Weitere Artikel

Lesen Sie weitere spannende Artikel über Cybersecurity, Maschinenidentitäten und PKI .

Inhalt

- Definition: Was bedeutet Informationssicherheit?

- Welche Schutzziele der Informationssicherheit gibt es?

- Was bedeutet das Schutzziel Vertraulichkeit?

- Was bedeutet Integrität in der Informationssicherheit?

- Schutzziele Informationssicherheit: Verfügbarkeit einer Information

- Was sind „erweiterte“ Schutzziele der Informationssicherheit?

- Regulatorische Anforderungen: NIS2 und der Cyber Resilience Act (CRA) im Kontext der Schutzziele

- NIS2-Richtlinie: Stärkung der Cybersicherheit durch Schutzziele

- Cyber Resilience Act (CRA): Anforderungen an die Sicherheit von IT-Produkten

- Fazit

Was sind „erweiterte“ Schutzziele der Informationssicherheit?

Neben den drei bereits beschriebenen Grundwerten gibt es zusätzliche Schutzziele, die in bestimmten Kontexten von Bedeutung sein können:

- Authentizität: Gewährleistung, dass eine Kommunikation oder ein Systemzugriff tatsächlich von der vorgegebenen Person oder Entität stammt. Dies verhindert Angriffe wie Man-in-the-Middle-Attacken. Authentizität kann durch kryptografisch verifizierbare Identitäten sichergestellt werden.

- Zurechenbarkeit: Die Möglichkeit, jede Aktion einem eindeutig identifizierbaren Akteur zuzuordnen, sodass Verantwortlichkeiten klar geregelt sind.

- Verbindlichkeit: Sicherstellung, dass eine durchgeführte Aktion oder eine übermittelte Nachricht später nicht bestritten werden kann. Dies wird oft durch digitale Signaturen oder Protokollierungsmechanismen gewährleistet.

PKI als Schlüsseltechnologie für die Schutzziele der Informationssicherheit

Eine Public Key Infrastructure (PKI) ist essenziell für die Umsetzung der Schutzziele der Informationssicherheit:

- Vertraulichkeit: Datenverschlüsselung mit X.509-Zertifikaten schützt vor unbefugtem Zugriff.

- Integrität: Digitale Signaturen gewährleisten, dass Daten nicht manipuliert wurden.

- Authentizität: Zertifikate stellen sicher, dass Benutzer, Geräte und Dienste echt sind.

Die ECOS TrustManagementAppliance® ist unsere PKI- und Key Management-Lösung für sichere Identitäten für IT, OT und IoT.

Regulatorische Anforderungen: NIS2 und der Cyber Resilience Act (CRA) im Kontext der Schutzziele

Neben etablierten Standards wie ISO/IEC 27001 gewinnen gesetzliche Vorgaben zur Informationssicherheit zunehmend an Bedeutung. Zwei besonders relevante Regelwerke sind die NIS2-Richtlinie und der Cyber Resilience Act (CRA). Beide setzen auf zentrale Schutzziele der Informationssicherheit – Vertraulichkeit, Integrität und Verfügbarkeit – und erweitern sie um regulatorische Anforderungen.

NIS2-Richtlinie: Stärkung der Cybersicherheit durch Schutzziele

Die NIS2-Richtlinie verpflichtet Unternehmen aus kritischen und wichtigen Sektoren (z. B. Energie, Gesundheitswesen, digitale Infrastruktur), ihre Cyberabwehrmaßnahmen zu verstärken. Die Umsetzung der Schutzziele der Informationssicherheit ist hierbei essenziell:

- Verfügbarkeit: Sicherstellung eines störungsfreien und zuverlässigen IT-Betriebs.

- Integrität: Schutz vor Manipulation und Sicherstellung der Vertrauenswürdigkeit von Daten.

- Vertraulichkeit: Begrenzung des Zugriffs auf sensible Daten durch geeignete Maßnahmen.

Ein ISMS nach ISO/IEC 27001 hilft Unternehmen, die NIS2-Anforderungen systematisch umzusetzen, indem es Sicherheitsprozesse definiert und kontinuierlich verbessert.

Cyber Resilience Act (CRA): Anforderungen an die Sicherheit von IT-Produkten

Während NIS2 vor allem auf Unternehmen abzielt, reguliert der Cyber Resilience Act (CRA) die Cybersicherheit von Produkten mit digitalen Elementen. Hersteller müssen sicherstellen, dass ihre Produkte bereits bei der Entwicklung gegen Angriffe geschützt sind (Security by Design & Default). Auch hier spielen die Schutzziele der Informationssicherheit eine zentrale Rolle:

- Schutz der Vertraulichkeit von Daten durch Verschlüsselung mit modernen kryptografischen Mechanismen.

- Wahrung der Integrität von Daten, Befehlen, Programmen und Konfigurationen, um Manipulationen zu verhindern.

- Schutz vor unbefugtem Zugriff durch sichere Authentifizierungs-, Identitäts- und Zugriffsverwaltungssysteme.

- Gewährleistung der Verfügbarkeit wesentlicher Funktionen, einschließlich Schutz- und Abwehrmechanismen gegen Denial-of-Service-Angriffe.

Wie ECOS PKI bei der Einhaltung von NIS2 & CRA unterstützt

Die ECOS PKI-Lösung hilft Unternehmen, die Anforderungen von NIS2 und dem Cyber Resilience Act (CRA) zu erfüllen:

- Sichere Authentifizierung: Starke Zertifikats-basierte Authentifizierung für Benutzer und Maschinen.

- Automatisierte Zertifikatsverwaltung: Reduziert Sicherheitsrisiken und administrative Aufwände.

- Compliance mit regulatorischen Vorgaben: Erfüllt die Sicherheitsanforderungen für kritische Infrastrukturen und digitale Produkte.

Fazit

Die Schutzziele der Informationssicherheit - Vertraulichkeit, Integrität und Verfügbarkeit - bilden die Grundlage für den Schutz sensibler Daten. Ihre Einhaltung ist nicht nur eine Aufgabe der IT-Sicherheit, sondern auch ein wesentlicher Bestandteil der Unternehmensführung und des Risikomanagements. Angesichts zunehmender Cyberbedrohungen und regulatorischer Anforderungen wie NIS2 und dem Cyber Resilience Act müssen Unternehmen umfassende Sicherheitsmaßnahmen ergreifen. Um die IT-Schutzziele effektiv zu erreichen, können Unternehmen eine Public Key Infrastructure (PKI) einsetzen. Durch den Einsatz von PKI kann die Vertraulichkeit durch starke Verschlüsselungsverfahren gewährleistet, die Integrität von Daten durch digitale Signaturen sichergestellt und die Authentizität von Kommunikationspartnern durch Zertifikate verifiziert werden. PKI ermöglicht es, diese grundlegenden Schutzziele auf sichere, skalierbare und automatisierte Weise umzusetzen.

Der kontinuierliche Ausbau und die Implementierung dieser Ziele durch ein strukturiertes Informationssicherheits-Managementsystem (ISMS) sind entscheidend für die langfristige Sicherheit eines Unternehmens. In Verbindung mit regulatorischen Vorgaben wie der NIS2-Richtlinie und dem Cyber Resilience Act müssen Unternehmen ihre Sicherheitsstrategien kontinuierlich verbessern und anpassen, um den wachsenden Bedrohungen entgegenzuwirken und gesetzliche Anforderungen zu erfüllen. Eine solide Sicherheitsinfrastruktur, unterstützt durch PKI, schützt nicht nur die Unternehmensdaten, sondern auch das Vertrauen von Kunden und Partnern.

PKI- und Key-Management mit der ECOS TrustManagementAppliance®

Mit der Trust Management Appliance (TMA) stellt ECOS Technology eine PKI- und Key-Management-Lösung für ein sicheres Zertifikatsmanagement zur Verfügung.

Erstellen, Speichern, Verteilen, Verlängern und Zurückziehen - das Lifecycle-Management von Zertifikaten und Schlüsseln ist Kernaufgabe der Trust Management Appliance (TMA).

Zusätzlich bietet die TMA verschiedene Schnittstellen sowie eine REST API zur Automatisierung aller Vorgänge rund um das Zertifikat- und Schlüsselmanagement – für eine nahtlose Integration in bestehende IT-, OT- und IoT-Umgebungen.

Neugierig geworden?

Vereinbaren Sie ein kostenloses Beratungsgespräch mit uns oder abonnieren Sie unseren IT-Security-Newsletter.