Was bedeutet der Cyber Resilience Act für Hard- und Softwareprodukte?

Inhalt

- Der Cyber Resilience Act kommt

- Der Cyber Resilience Act im Überblick

- Ziele des Cyber Resilience Act

- Anwendungsbereich des Cyber Resilience Act

- Was nicht unter den Cyber Resilience Act fällt

- Pflichten der Hersteller

- Anforderungen an die Behandlung von Schwachstellen

- Mindestinformationen und Anleitungen für Benutzer

- Inhalt der technischen Dokumentation

- Pflichten der übrigen Wirtschaftsakteure

- Pflichten der Einführer

- Pflichten der Händler

- Produktkonformität

- Standardprodukte

- Kritische Produkte der Klasse II

- Bewertung und Ausblick

Der Cyber Resilience Act wurde von der Europäischen Kommission im September 2022 eingebracht, um verbindliche Cybersicherheitsanforderungen für in der EU vermarktete Hard- und Software festzulegen.

Der Cyber Resilience Act kommt

Cybersicherheitslücken in vernetzten Hard- und Softwareprodukten kosten die Wirtschaft jährlich hohe Milliardenbeträge. Der Threat Landscape-Bericht1 der Agentur der Europäischen Union für Cybersicherheit (ENISA) für 2022 schätzt, dass täglich ca. 10 Terabyte Daten innerhalb der EU gestohlen werden. Ransomware- und DDoS-Attacken gehören mit Abstand zu den häufigsten Cyberangriffen.

Die steigende Zahl vernetzter Hard- und Softwareprodukte erhöht das Risiko, dass ein Cybersicherheitsvorfall bei einem Produkt ganze Lieferketten beeinträchtigt und im schlimmsten Fall die wirtschaftlichen und sozialen Abläufe des europäischen Binnenmarktes bedrohen könnte.

Vor diesem Hintergrund beschloss die Europäische Union die Einführung weitreichender Maßnahmen zur Stärkung der Resilienz von Hard- und Softwareprodukten: Am 15. September 2022 veröffentlichte die EU-Kommission ihren Vorschlag für eine Verordnung des Europäischen Parlaments und des Rates über horizontale Cybersicherheitsanforderungen für Produkte mit digitalen Elementen2 – Kurzform: Cyber Resilience Act (CRA).

Der Cyber Resilience Act ist die erste EU-weite Rechtsvorschrift, mit der künftig die Anforderungen an die Cyberresilienz von Hard- und Softwareprodukten, die innerhalb der Europäischen Union in den Handel gebracht werden, verbindlich festgelegt und harmonisiert werden.

Die Zeit der freiwilligen Selbstverpflichtungen ist vorbei

Bestehende Binnenmarktvorschriften galten bislang zwar für bestimmte Produkte mit digitalen Elementen, für die meisten Hardware- und Softwareprodukte gab es hingegen keine EU-Rechtsvorschriften bzgl. deren Cybersicherheit. Das Niveau an Cybersicherheit ist in den Mitgliedstaaten allgemein zu schwach. Ciscos Cybersecurity Readiness Index3 schätzt, dass weniger als 10% der europäischen Unternehmen für die heutigen Cybersicherheitsprobleme ausreichend gerüstet sind.

So sind, obwohl hinlänglich bekannt, immer noch Chips älterer Generationen im Einsatz, denen es an hardwarebasierter Sicherheit mangelt. Laxe Kennwortrichtlinien führen nach wie vor zu Schwachstellen, die Hackern bequeme Einfallstore bieten. Außerdem stellen viele Hersteller keine regelmäßigen Sicherheitsupdates zur Verfügung bzw. verfügen über keine adäquaten Update-Mechanismen.

Anwendern wird ein unzureichender Zugang zu sicherheitsrelevanten Informationen gewährt, was sie daran hindert, Produkte mit geeigneten Cybersicherheitsmerkmalen auszuwählen bzw. diese auf sichere Weise zu benutzen und so langfristig ein gesundes Sicherheitsverständnis aufzubauen.

Was bedeutet der Cyber Resilience Act für Hersteller, Importeure und Händler von Hard- und Softwareprodukten?

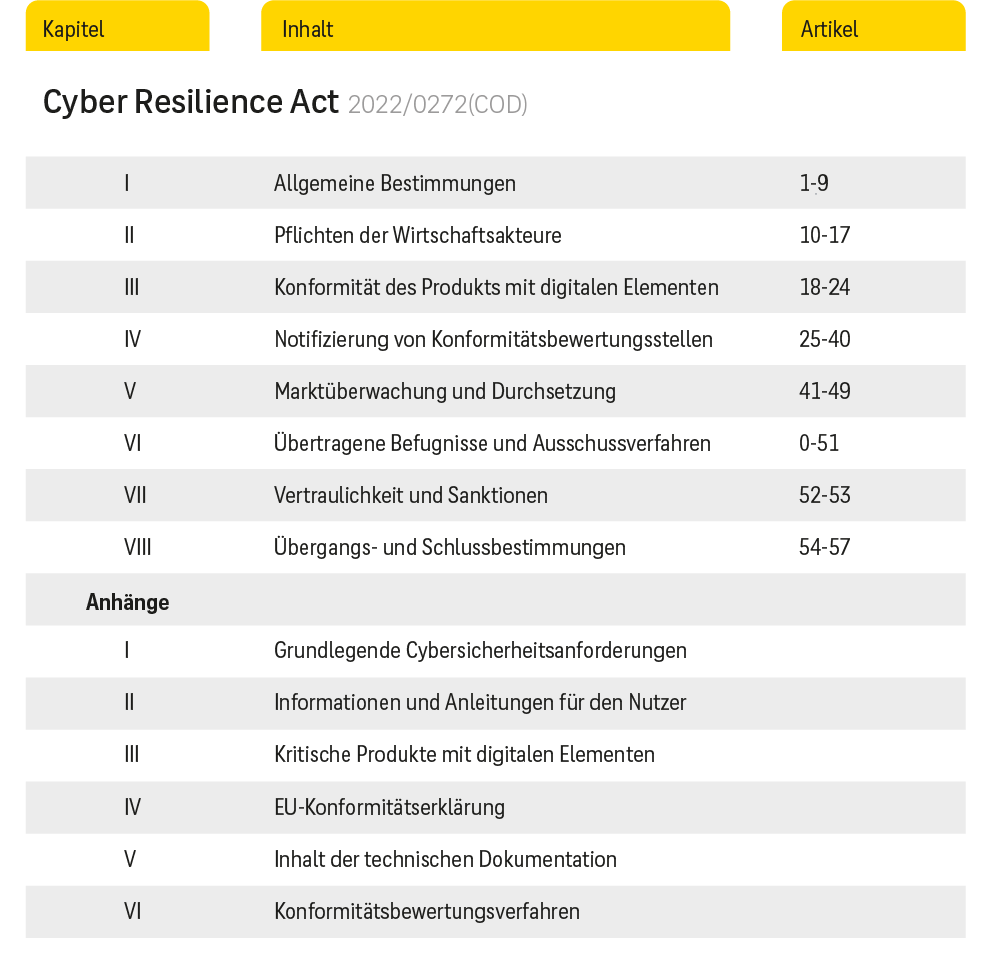

Der Cyber Resilience Act im Überblick

Ziele des Cyber Resilience Act

Der Cyber Resilience Act soll gewährleisten, dass Hard- und Softwareprodukte, die auf dem EU-Markt in Verkehr gebracht werden, weniger Schwachstellen aufweisen und dass die betroffenen Wirtschaftsakteure während des gesamten Lebenszyklus eines Produkts die Verantwortung für dessen Cybersicherheit tragen.

Während bisher vor allem Nutzer die Sicherheitslast zu tragen hatten, wird die Hauptlast nach Inkrafttreten des Cyber Resilience Act auf die Hersteller, Einführer und Händler von Hard- und Softwareprodukten verlagert.

Für diese Verlagerung sprechen zwei triftige Gründe: Es ist einfacher, Schwachstellen an der Quelle zu beheben bzw. durch ein passendes Design gar nicht erst entstehen zu lassen. Hersteller von Hard- und Softwareprodukten wissen außerdem am besten, wie Schwachstellen zu beheben und Patches zu verteilen sind.

Anwendungsbereich des Cyber Resilience Act

Der Cyber Resilience Act bezieht sich auf Produkte mit digitalen Elementen, die innerhalb der Europäischen Union in Verkehr gebracht werden.

Produkte mit digitalen Elementen sind gem. Artikel 2 alle Hard- und Softwareprodukte sowie deren Datenfernverarbeitungslösungen (einschließlich Hard- oder Software-Komponenten, die getrennt in Verkehr gebracht werden). Datenfernverarbeitung im Sinne der Verordnung ist jede Datenverarbeitung, für die das Produkt konzipiert und entwickelt wurde und ohne die es eine seiner Funktionen nicht erfüllen kann.

Konkret fallen also alle Hard- und Softwareprodukte in den Anwendungsbereich des Cyber Resilience Act, die eine direkte oder indirekte physikalische oder logische Verbindung mit einem Netz oder einem Gerät haben. Cloud-Dienste fallen in den Anwendungsbereich des Cyber Resilience Act, sofern sie Datenfernverarbeitungslösungen enthalten, die sich auf ein Hard- oder Softwareprodukt im Sinne des CRA beziehen und als entfernt stattfindende Datenverarbeitung verstanden werden können, ohne die das Produkt eine seiner Funktionen nicht erfüllen kann.

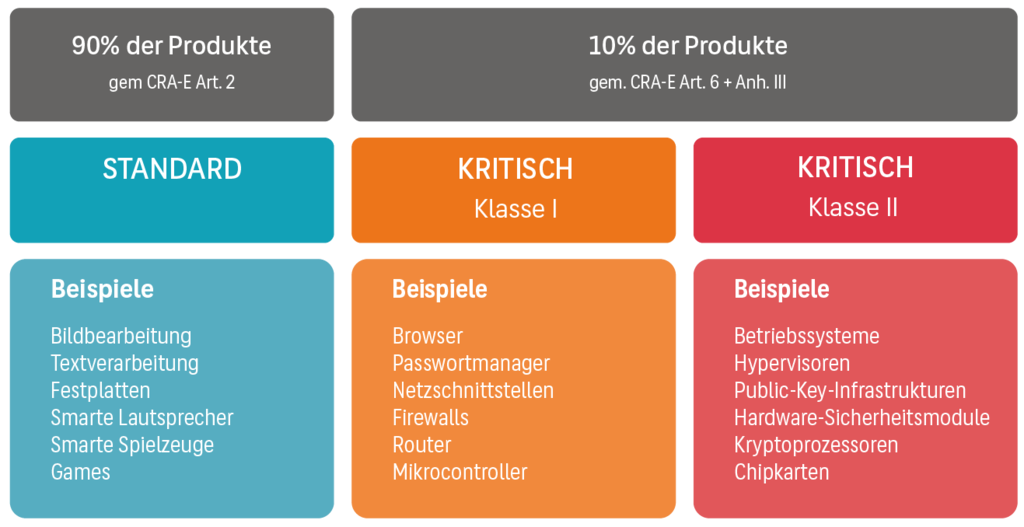

Die Verordnung führt außerdem mit Artikel 6 zwei zusätzliche Cybersicherheitsrisikoklassen für kritische Hard- und Softwareprodukte ein, deren Kernfunktionen in Anhang III der Verordnung aufgelistet sind. Theoretisch existiert eine dritte Produktklasse, sog. hochkritische Produkte mit digitalen Elementen, die jedoch mit großer Wahrscheinlichkeit in den Bereich der NIS-2-Direktive fallen wird.

Produkte mit digitalen Elementen unterliegen künftig entsprechend ihrer Einstufung unterschiedlichen Konformitätsbewertungsverfahren und benötigen eine EU-Konformitätserklärung sowie eine CE-Kennzeichnung.

Was nicht unter den Cyber Resilience Act fällt

Der Cyber Resilience Act findet keine Anwendung auf Hard- und Softwareprodukte, die unter sektorale Vorschriften für Medizinprodukte (Verordnungen (EU) 2017/745 und (EU) 2017/745), Typgenehmigungen von Kraftfahrzeugen (Verordnung (EU) 2019/2144) sowie Produkte aus der Zivilluftfahrt und Flugsicherheit (Verordnung (EU) 2018/1139) fallen.

Cloud-Dienste als reine Software-as-a-Service-Anwendungen, die ohne lokale Komponenten genutzt werden, fallen nicht in den Anwendungsbereich des Cyber Resilience Act. Die Verordnung gilt ebenfalls nicht für Produkte, die ausschließlich für Zwecke der nationalen Sicherheit, für militärische Zwecke oder speziell für die Verarbeitung von Verschlusssachen entwickelt wurden.

Pflichten der Hersteller

Gem. Artikel 10 (1) müssen Hersteller gewährleisten, dass die Eigenschaften ihrer Hard- und Softwareprodukte Mindestsicherheitsanforderungen bei Konzeption, Entwicklung und Herstellung erfüllen:

| Schutzziele |

|

| Security by default |

|

| Security by design |

|

| Monitoring |

|

| Sicherheitsupdates |

|

Anforderungen an die Behandlung von Schwachstellen

Der Cyber Resilience Act definiert Schwachstellen gem. NIS2 4 als eine Schwäche, Anfälligkeit oder Fehlfunktion von IKT-Produkten bzw. -Diensten, die bei einer Cyberbedrohung ausgenutzt werden kann.

Die Verordnung stellt grundlegende Anforderungen an die Schwachstellenbehandlung von Hard- und Softwareprodukten. So müssen Hersteller künftig Schwachstellen ihres Produkts ermitteln und mindestens die obersten Abhängigkeiten der Komponenten mit einer maschinenlesbaren Software Bill of Materials (SBOM) dokumentieren. Eine Strategie zur koordinierten Offenlegung von Schwachstellen wird zur Pflicht.

Schwachstellen müssen unverzüglich behandelt und behoben werden. Hierzu müssen Hersteller Mechanismen für die sichere Verbreitung von Sicherheitsupdates bereitstellen, damit Sicherheitsupdates unverzüglich und kostenlos verteilt werden können.

Hersteller müssen außerdem Begleitinformationen veröffentlichen, der Benutzer das betroffene Produkt, die Schwere, die Auswirkung sowie die Beseitigung der Schwachstelle entnehmen können.

Hersteller sind künftig dafür verantwortlich, die Sicherheit ihrer Produkte regelmäßig zu testen und dies zu dokumentieren.

Weitere Artikel

Lesen Sie weitere spannende Artikel über Cybersecurity, Maschinenidentitäten und PKI .

Inhalt

- Der Cyber Resilience Act kommt

- Der Cyber Resilience Act im Überblick

- Ziele des Cyber Resilience Act

- Anwendungsbereich des Cyber Resilience Act

- Was nicht unter den Cyber Resilience Act fällt

- Pflichten der Hersteller

- Anforderungen an die Behandlung von Schwachstellen

- Mindestinformationen und Anleitungen für Benutzer

- Inhalt der technischen Dokumentation

- Pflichten der übrigen Wirtschaftsakteure

- Pflichten der Einführer

- Pflichten der Händler

- Produktkonformität

- Standardprodukte

- Kritische Produkte der Klasse II

- Bewertung und Ausblick

Mindestinformationen und Anleitungen für Benutzer

Hersteller müssen ihren Hard- und Softwareprodukten Mindestinformationen für Anwender beifügen:

- Mindestinformationen zum Hersteller auf der Verpackung oder in den Begleitunterlagen

- Kontaktstelle zum Melden von Sicherheitslücken des Produkts

- Mindestinformationen zur Produktidentifizierung sowie Benutzerinformationen und Anleitungen

- Informationen zur bestimmungsgemäßen Verwendung des Produkts, zum bereitgestellten Sicherheitsumfeld, zu den Hauptfunktionen des Produkts und seinen Sicherheitseigenschaften

- Informationen zu allen bekannten oder vorhersehbaren Umständen bzw. Fehlanwendungen, die zu erheblichen Cybersicherheitsrisiken führen können

- Wenn anwendbar, wo die Software Bill of Material (SBOM) abrufbar ist

- Ggf. die Internetadresse, unter der die EU-Konformitätserklärung abrufbar ist

- Angaben zu Art und Dauer der technischen Sicherheitsunterstützung

- Anleitungen zur ersten Inbetriebnahme des Produkts, Installation von Sicherheitsupdates, sicheren Entfernung von Benutzerdaten sowie zur Außerbetriebnahme.

Inhalt der technischen Dokumentation

Hersteller müssen gem. Artikel 23 des Cyber Resilience Act künftig eine konsistente technische Dokumentation führen. Zu den geforderten Inhalten gehört nicht nur eine allgemeine Beschreibung des Produkts und seiner Zweckbestimmung, sondern auch die technische Dokumentation von Produktdesign, Produktentwicklung, Produktherstellung sowie eine Bewertung der Cybersicherheitsrisiken für den gesamten Produktlebenszyklus

Ebenfalls gefordert wird eine Dokumentation der Verfahren zur Schwachstellenbehandlung mit Informationen über Design und Entwicklung des Produkts (ggf. mit Abbildungen, Schemata oder einer Beschreibung der Systemarchitektur), dem Konzept für die koordinierte Offenlegung von Schwachstellen sowie Spezifikationen von Herstellungs- und Überwachungsprozessen nebst Validierung.

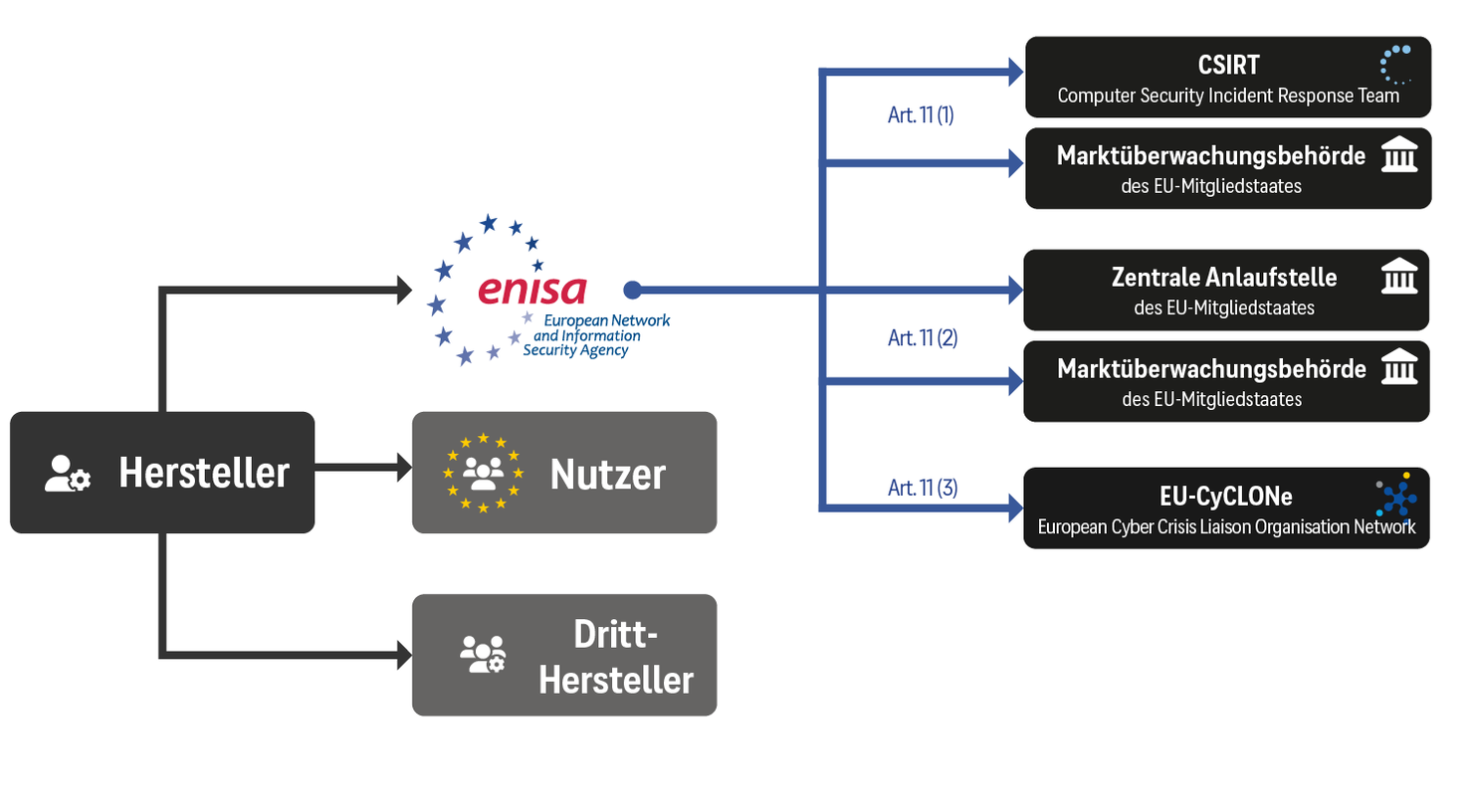

In Artikel 11 legt der Cyber Resilience Act verschiedene Meldepflichten für Hersteller von Hard- und Softwareprodukten fest.

Aktiv ausgenutzte Schwachstellen müssen innerhalb von 24 Stunden nach Kenntnisnahme vom Hersteller an die Agentur der Europäischen Union für Cybersicherheit (ENISA) gemeldet werden. Die ENISA leitet die Meldung an das gemäß NIS-2 benannte CSIRT der jeweiligen EU-Mitgliedstaaten weiter und unterrichtet die jeweils zuständige nationale Marktüberwachungsbehörde.

Jeder Vorfall, der die Produktsicherheit tangiert, muss innerhalb von 24 Stunden nach Kenntnisnahme der ENISA gemeldet werden. Die ENISA leitet die Meldung an die gemäß NIS-2 benannte zentrale Anlaufstelle der betroffenen Mitgliedstaaten weiter und unterrichtet die jeweils zuständige nationale Marktüberwachungsbehörde.

Die ENISA meldet diese Informationen ggf. zusätzlich dem Europäischen Netzwerk der Verbindungsorganisationen für Cyberkrisen (EU-CyCLONe), falls dies für das koordinierte Management massiver Cybersicherheitsvorfälle erforderlich ist.

Hersteller müssen parallel die Nutzer ihrer Produkte unverzüglich über den Vorfall und die erforderlichen Korrekturmaßnahmen informieren.

Schwachstellen in den Produktkomponenten von Drittherstellern müssen der Person oder Einrichtung gemeldet werden, die diese Komponenten warten.

Pflichten der übrigen Wirtschaftsakteure

Pflichten der Einführer

Künftig dürfen Importeure Hard- und Softwareprodukte unter dem Namen oder der Marke eines außerhalb der Europäischen Union ansässigen Herstellers nur dann auf dem EU-Markt in Verkehr bringen, wenn diese Produkte die grundlegenden Sicherheitsanforderungen an Produkteigenschaften und die Anforderungen an die Schwachstellenbehandlung erfüllen.

Ehe sie ein Hard- oder Softwareprodukt innerhalb der Europäischen Union in Verkehr bringen, müssen Importeure künftig aktiv überprüfen, dass das Produkt EU-konform ist und die geforderten Begleitunterlagen und Dokumente (EU-Konformitätserklärung, CE-Kennzeichnung, Mindestinformationen/Anleitungen für Benutzer in passender Sprache, technische Dokumentation) vollzählig vorhanden sind.

Falls ein Produkt die Konformitätsanforderungen nicht erfüllt, haben Importeure sofortige Korrekturmaßnahmen zu ergreifen, um entweder die Konformität herzustellen oder das Produkt vom Markt zu nehmen.

Da Importeure im Falle von Schwachstellen künftig Meldepflichten unterliegen, sind sie verpflichtet, ihre Kontaktdaten auf dem Produkt, seiner Verpackung oder den beigefügten Unterlagen anzugeben.

Bei Feststellung einer Schwachstelle müssen Importeure den Hersteller unverzüglich über diese Schwachstelle informieren. Stellt das Produkt ein erhebliches Cybersicherheitsrisiko dar, müssen Importeure zudem die nationalen Marktüberwachungsbehörden der Mitgliedstaaten unterrichten.

Wird bekannt, dass ein Hersteller seine Betriebstätigkeit einstellt, müssen Importeure die zuständigen Marktüberwachungsbehörden hiervon unterrichten.

Pflichten der Händler

Gemäß Cyber Resilience Act dürfen Händler künftig nur Hard- und Softwareprodukte auf dem europäischen Binnenmarkt handeln, welche die grundlegenden Sicherheitsanforderungen an Produkteigenschaften und die Anforderungen an die Schwachstellenbehandlung erfüllen.

Ehe sie ein Hard- oder Softwareprodukt auf dem EU-Markt bereitstellen, müssen Händler sicherstellen, dass:

- das Produkt ordnungsgemäß mit einer CE-Kennzeichnung versehen ist

- die EU-Konformitätserklärung vorhanden ist

- die Mindestinformation des Herstellers bzw. des Importeurs vorhanden ist

- ausführliche Nutzeranleitungen vorhanden sind

Falls ein Produkt die Konformitätsanforderungen nicht erfüllt, haben Händler sofortige Korrekturmaßnahmen zu ergreifen, um entweder die Konformität herzustellen oder das Produkt vom Markt zu nehmen.

Bei Feststellung einer Schwachstelle müssen Händler den Hersteller unverzüglich über diese Schwachstelle informieren. Stellt das Produkt ein erhebliches Cybersicherheitsrisiko dar, müssen Händler zudem unverzüglich die Marktüberwachungsbehörden der Mitgliedstaaten unterrichten, in denen sie das Produkt vertreiben.

Wird bekannt, dass ein Hersteller seine Betriebstätigkeit einstellt, müssen Händler die zuständigen Marktüberwachungsbehörden hiervon unterrichten.

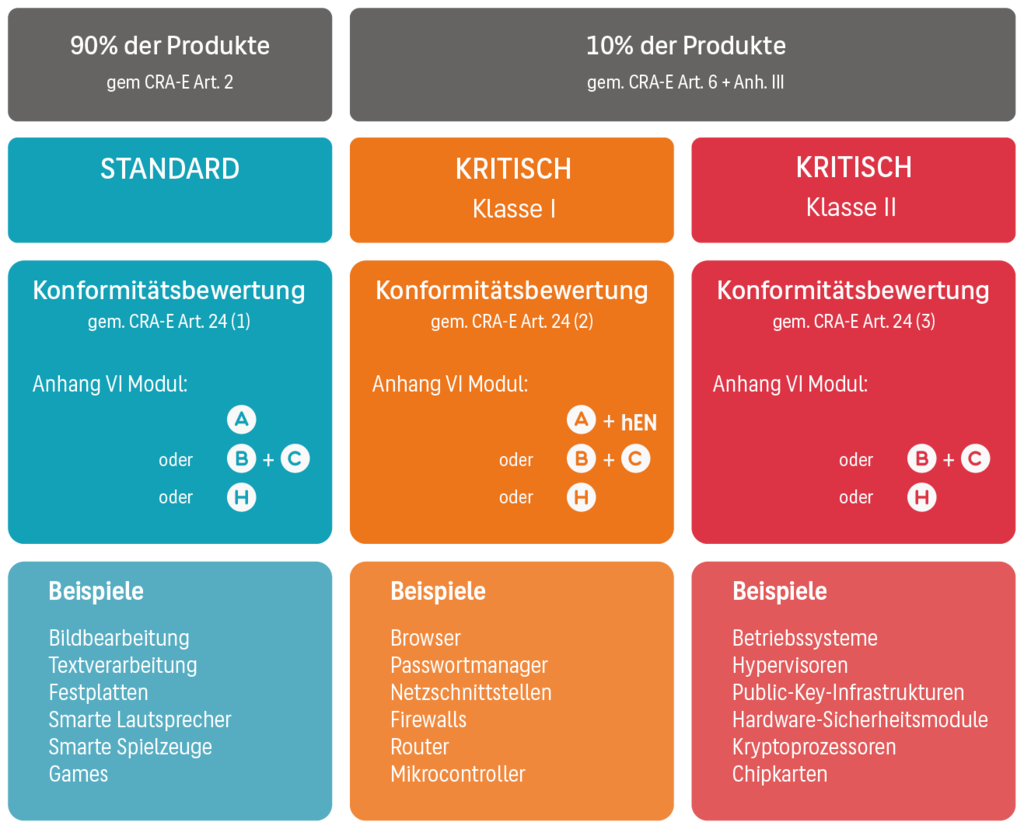

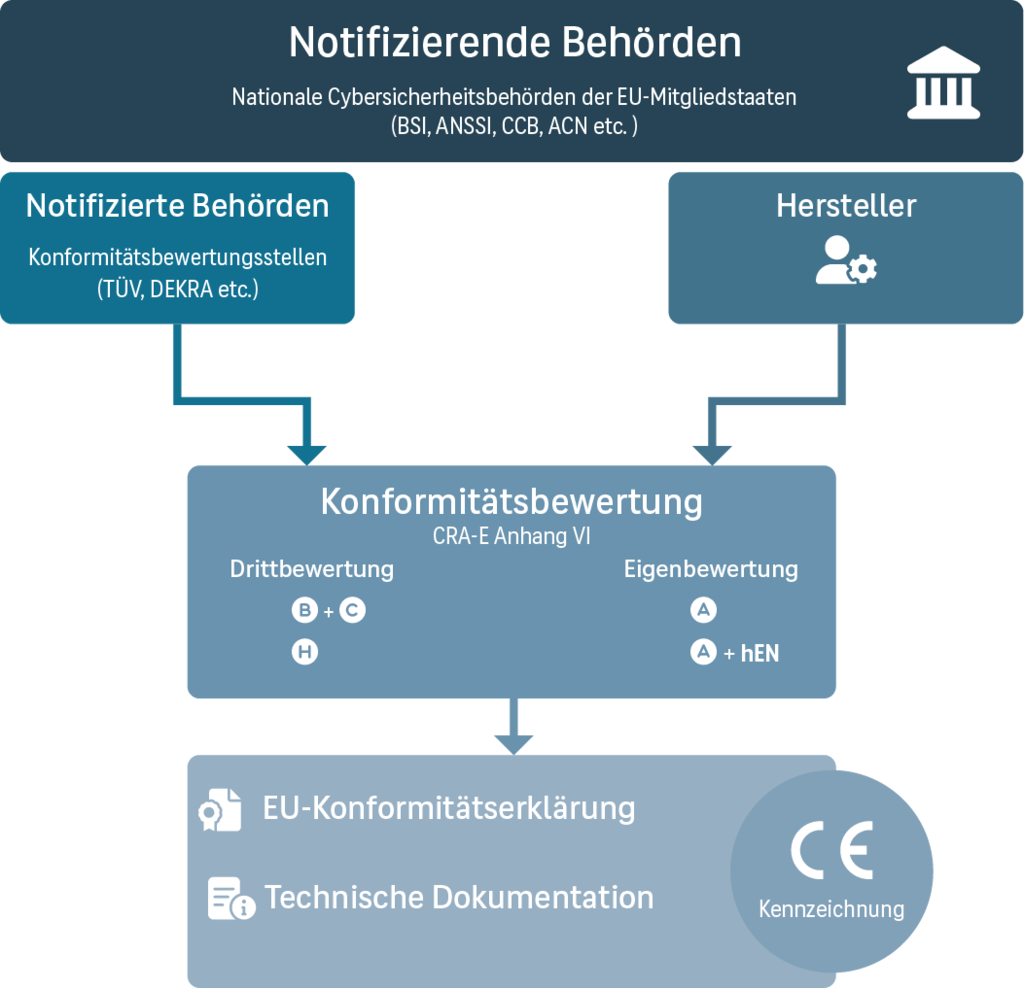

Produktkonformität

Der Cyber Resilience Act sieht Konformitätsbewertungen sowohl der Produkteigenschaften als auch der Herstellerprozesse gemäß eines der von Artikel 24 festgelegten Verfahren vor. Diese Verfahren werden in vier Modulen spezifiziert:

| Modul A | Internes Kontrollverfahren |

| Modul B Modul C | EU-Baumusterprüfverfahren und anschließende Konformität mit dem EU-Baumuster auf der Grundlage der internen Fertigungskontrolle |

| Modul H | Konformitätsbewertung auf Grundlage einer umfassenden Qualitätssicherung |

Nach Abschluss der Konformitätsbewertung muss der Hersteller eine EU-Konformitätserklärung nach einem in der Verordnung aufgeführten Muster ausstellen, aus der hervorgeht, welche Anforderungen erfüllt wurden. Das Produkt muss außerdem mit der CE-Kennzeichnung versehen werden, die auf dem Produkt oder der Verpackung sowie auf der EU-Konformitätserklärung anzubringen ist.

Standardprodukte

Bei Standardprodukten kann der Hersteller von Hard- und Softwareprodukten die Konformitätsbewertung selbst auf der Grundlage eines internen Kontrollverfahrens gemäß Modul A durchführen. Herstellern steht es frei, eine umfassendere Konformitätsbewertung oder eine Konformitätsbewertung durch Dritte durchführen zu lassen.

Kritische Produkte der Klasse I

Bei kritischen Hard- und Softwareprodukten der Klasse I und vom Hersteller festgelegten Verfahren, die mit harmonisierten Europäischen Normen (hEN)5 oder Teilen davon übereinstimmen, wird gem. Artikel 18 eine Konformität mit den grundlegenden Anforderungen vermutet, soweit diese Anforderungen von den betreffenden Normen oder Teilen davon abgedeckt sind. Anderenfalls muss die Konformitätsbewertung unter Einbindung einer notifizierten Stelle (z.B. TÜV) auf der Grundlage eines EU-Baumusterprüfverfahren mit anschließender Konformität mit dem EU-Baumuster auf der Grundlage der internen Fertigungskontrolle gem. Modul B und Modul C oder einer umfassenden Qualitätssicherung gem. Modul H durchgeführt werden.

Kritische Produkte der Klasse II

Bei Produkten der Klasse II ist zwingend ein Konformitätsbewertungsverfahren auf der Grundlage einer umfassenden Qualitätssicherung gem. Modul H unter Einbindung einer notifizierten Stelle zu durchlaufen.

Bewertung und Ausblick

Auch wenn sich Branchenvertreter darin einig sind, dass der Cyber Resilience Act der richtige Ansatz für Cybersicherheit innerhalb der Europäischen Union ist, bleiben hinsichtlich der Übergangsstrategie noch einige Punkte zu klären.

Einer der Hauptkritikpunkte am Cyber Resilience Act ist, dass die von der EU veranschlagte eintägige Meldepflicht für Schwachstellen in Artikel 11 selbst zum Cybersicherheitsrisiko werden könnte, da eine globale Echtzeit-Datenbank mit ungepatchten Schwachstellen und ohne transparente Kontrollmechanismen nicht nur anfällig für staatlichen Missbrauch ist, sondern für Hacker und Kriminelle auch ein hochattraktives Angriffsziel darstellt.

Unklar bleibt, inwieweit Open-Source-Software in den Geltungsbereich des Cyber Resilience Act fallen wird, da Entwicklung und Finanzierung im Open-Source-Bereich anderen Maßstäben folgen als kommerzielle Software. Die Befürchtung ist groß, dass die Verordnung Open-Source-Projekte künftig erheblich erschwert, was nicht absehbare Auswirkungen auf die digitale Wirtschaft haben könnte, da Open Source ein wichtiges Rückgrat für Cybersicherheit ist.

Der weitere Zeitplan

Der Cyber Resilience Act wurde von den zuständigen Ausschüssen des EU-Parlaments geprüft und der Abschlussbericht am 19. Juli 2023 angenommen. Der Ausschuss der ständigen Vertreter der Mitgliedstaaten (engl. COREPER) verabschiedete am selben Tag den Standpunkt des Europäischen Rates.

Am 27. September 2023 wurden dementsprechend die Trilogverhandlungen zwischen EU-Kommission, EU-Parlament und dem Rat der Europäischen Union eröffnet und am 30. November beendet. Die Billigung der Verordnung durch Rat und Parlament gilt als reine Formsache.

Als Verordnung der Europäischen Union muss der Cyber Resilience Act nicht mehr gesondert in nationales Recht umgesetzt werden, sondern tritt nach Annahme durch den Europäischen Rat und das Europäische Parlament automatisch 20 Tage nach Veröffentlichung im Amtsblatt der Europäischen Union in Kraft. Die Umsetzungsfrist beträgt 36 Monate, wobei die Pflicht zur Meldung von Schwachstellen und relevanten Sicherheitsvorfällen schon deutlich früher, nämlich nach 21 Monaten in Kraft treten wird.

PKI- und Key-Management mit der ECOS TrustManagementAppliance®

Mit der Trust Management Appliance (TMA) stellt ECOS Technology eine PKI- und Key-Management-Lösung für ein sicheres Zertifikatsmanagement zur Verfügung.

Erstellen, Speichern, Verteilen, Verlängern und Zurückziehen - das Lifecycle-Management von Zertifikaten und Schlüsseln ist Kernaufgabe der Trust Management Appliance (TMA).

Zusätzlich bietet die TMA verschiedene Schnittstellen sowie eine REST API zur Automatisierung aller Vorgänge rund um das Zertifikat- und Schlüsselmanagement – für eine nahtlose Integration in bestehende IT-, OT- und IoT-Umgebungen.

1 Agentur der Europäischen Union für Cybersicherheit (03.11.2022). ENISA Threat Landscape 2022, Stand: 12/2023.

2 Amtsblatt der Europäischen Union (15.09.2022). Entwurf für eine Verordnung des Europäischen Parlaments und des Rates über horizontale Cybersicherheitsanforderungen für Produkte mit digitalen Elementen, Stand: 12/2023.

3 Cisco Systems (März 2023). Cisco Cybersecurity Readiness Index – Resilience in a Hybrid World, Stand: 12/2023.

4 Amtsblatt der Europäischen Union (14. 12. 2022). Richtlinie (EU) 2022/2555 des Europäischen Parlaments und des Rates über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union (NIS-2-Richtlinie), Stand: 12/2023.

5 Deutsche Kommission Elektrotechnik Elektronik Informationstechnik (23.02.2023). Harmonisierte Normen – Europäischer Rechtsrahmen, Stand: 12/2023.

Weiterführende Links

Europäische Kommission. Cyberresilienzgesetz – Fragen und Antworten, Stand: 12/2023.

Europäische Kommission. Veröffentlichte Initiativen zum Gesetz über Cyberresilienz, Stand: 12/2023.

Europäisches Parlament in: “A Europe Fit for the Digital Age”. Legislative Train Schedule – Horizontal cybersecurity requirements for products with digital elements, Stand: 12/2023

Neugierig geworden?

Vereinbaren Sie ein kostenloses Beratungsgespräch mit uns oder abonnieren Sie unseren IT-Security-Newsletter.