Zertifikate: Mit dem richtigen Reporting den Überblick behalten

Zertifikate bilden einen Grundbaustein für IT-Sicherheit. Doch den Überblick zu behalten ist meist sehr schwer: Wo sind sie im Einsatz? Wie lange sind sie noch gültig? Muss ein Zertifikat zurückgezogen werden, weil z.B. der Mitarbeiter aus dem Unternehmen ausgeschieden ist? Wie behält man den Überblick über diese ganzen Zertifikate? Lesen Sie hier, wie Reporting Ihnen dabei hilft, Ihre Zertifikate und IT-Infrastruktur sicher zu halten.

Zertifikate & Identitäten

Zertifikate kommen an vielen Stellen zum Einsatz, wo es um IT-Sicherheit geht. Sie dienen meist dazu Identitäten abzubilden. Durch den Wegfall von Netzwerkgrenzen erhält Zero Trust als Basis der Sicherheitsarchitektur immer stärker Einzug. Die Zahl der Zertifikate wächst immer stärker an. Verschiedene Studien gehen davon aus, dass die Anzahl der IoT-Geräte, die Zertifikate benötigen, bis 2025 auf über 30 Mrd. Geräte steigt. Dies verdeutlicht, dass der sichere Umgang mit Identitäten und den damit verbundenen Zertifikaten immer wichtiger wird. Um in dieser Situation den Überblick zu behalten, ist gutes Reporting unabdingbar.

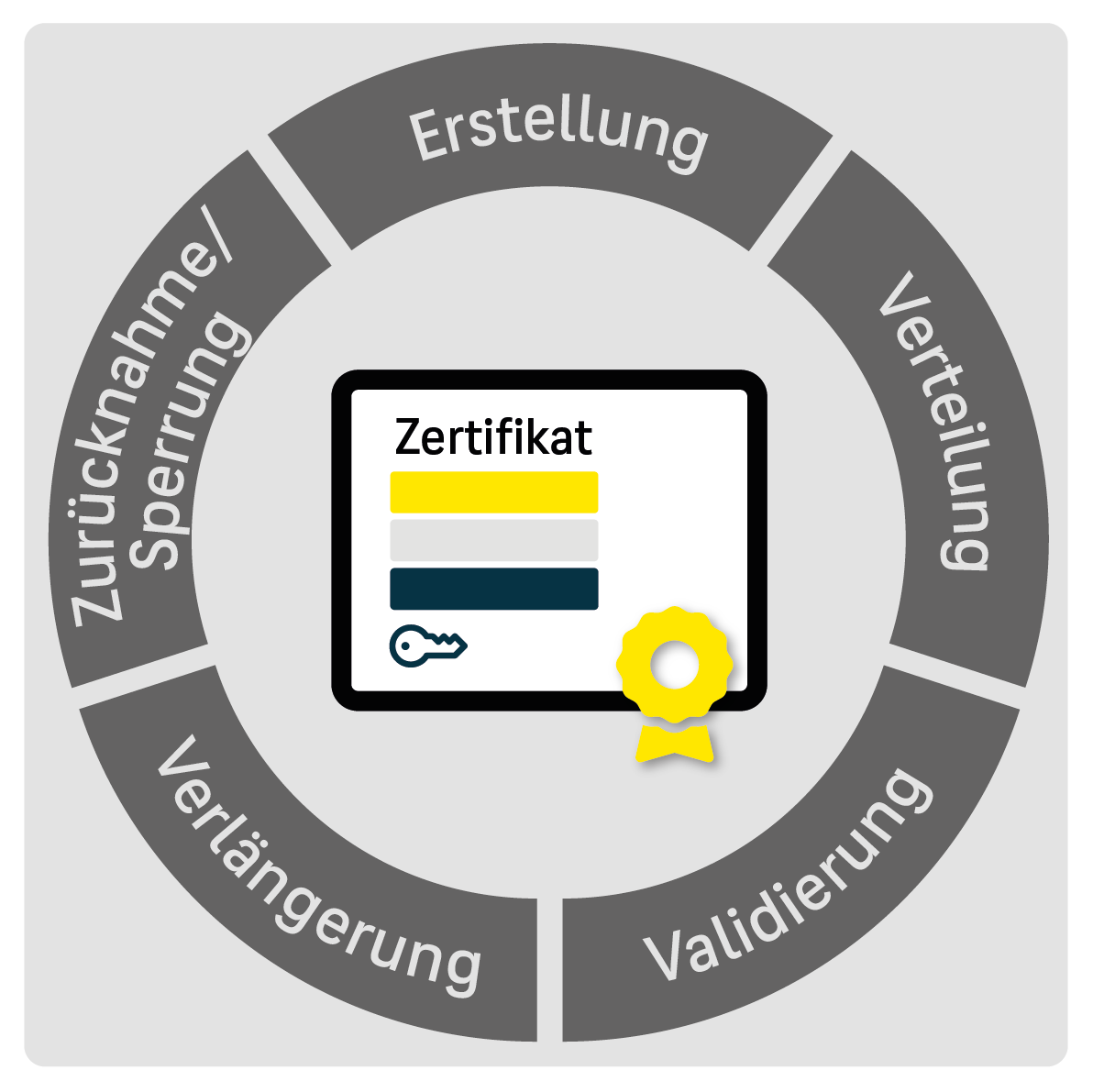

Certificate Lifecycle Management

Ein Zertifikat besitzt einen Lebenszyklus. Es durchläuft fünf Phasen:

Erstellung: Ein Benutzer, Gerät oder Dienst fordert ein neues Zertifikat an. Der Antrag wird geprüft und genehmigt.

Verteilung: Das angeforderte Zertifikat wird für den entsprechenden Benutzer, Dienst oder das Gerät bereitgestellt.

Validierung: Während seiner Nutzungsphase wird das Zertifikat immer wieder geprüft und verifiziert, damit der Besitzer z.B. Zugriff zu bestimmten Diensten oder Dokumenten erhält.

Verlängerung: Zum Ende der Gültigkeit werden Zertifikate verlängert, wenn sie weiterhin genutzt werden. Dafür müssen sie erneut verteilt werden.

Zurücknahme/Sperrung: Wird ein Zertifikat nicht mehr gebraucht oder wurde es kompromittiert, wird es zurückgezogen oder gesperrt.

Um der immer weiterwachsenden Zahl an Zertifikaten Herr zu werden und die Sicherheit zu garantieren, ist ein zuverlässiges Certificate Lifecycle Management unverzichtbar.

Reporting und zentrales Zertifikatmanagement

Warum ist Reporting so wichtig?

Ein zuverlässiges Reporting hilft, die IT-Sicherheit im Unternehmen oder der Organisation signifikant zu verbessern.

Im heutigem IT-Betrieb, ebenso wie bei (I)IoT und OT, sind unzählige Zertifikate im Einsatz. Diese werden oft von den IT/OT-System selbst erstellt und (im besten Fall) auch verwaltet. Auch wenn IT-Systeme kein eigenes Zertifikatmanagement mitbringen, sind Zertifikate und auch Schlüssel schnell im Internet erstellt. Dies führt dazu, dass es kaum möglich ist, den Überblick über eingesetzte Zertifikate zu behalten, geschweige denn sicherzustellen, dass diese den Sicherheitsanforderungen des Unternehmens bzw. des Anwendungsfalls entsprechen. Wenn Zertifikate aber an vielen Stellen der zentrale Sicherheitsanker sind, ist dieses Vorgehen gefährlich. Abgelaufene Zertifikate können im schlimmsten Fall ganze Konzerne lahmlegen und die Produktion zum Stillstand bringen. Vergessene oder schlecht geschützte Identitäten und Zugänge laden Hacker geradezu ein, diese Schwachstellen auszunutzen. Mit einem verlässlichen Reporting können diese Gefahren minimiert werden.

Wichtige Informationen für Reporting

Ein Report ist nur so gut, wie die Informationen, die er liefert. Was sind also die wichtigen Informationen, die ein Report beinhalten sollte?

Eigentümer: Wer ist der Besitzer des Zertifikats und wer oder was kann sich damit ausweisen?

Verantwortlicher: Wer ist für das Zertifikat verantwortlich? Dies kann z.B. ein Mitarbeiter einer Fachabteilung sein, der die Zertifikate für seine Abteilung verwaltet oder ein Mitarbeiter aus der IT-Abteilung.

Schlüsselgüte: Zu jedem Zertifikat gehört ein Schlüsselpaar. Dieses wird mithilfe eines Algorithmus und einer bestimmten Schlüssellänge berechnet. Der Algorithmus gibt an, wie das Schlüsselpaar kryptografisch berechnet wird. Aktuell gelten die Verfahren RSA und Elliptische Kurven als sicher. Doch durch die stetigen technischen Weiterentwicklungen kann nicht garantiert werden, wie lange diese Verfahren noch sicher sind. Experten zufolge könnten Quantencomputer, die es bisher nur im Labor gibt, schon in nicht zu ferner Zukunft Realität werden. Daher ist es wichtig zu wissen, welche Schlüsselalgorithmen im Einsatz sind, so dass sie ggf. ausgetauscht werden können.

Die Schlüssellänge gibt Auskunft darüber, wie schwer ein Schlüssel zu knacken ist. Je länger der Schlüssel, desto schwerer ist er zu knacken. Aktuell empfiehlt das BSI eine Länge von mindestens 3072 Bit für einen RSA-Schlüssel. Aber auch hier können leistungsstärkere und hochentwickelte Hardware die Schlüssel leichter und schneller brechen. Die Schlüssellänge sollte schnell und einfach angepasst werden können.

Laufzeit: Jedes Zertifikat hat eine Laufzeit. Dadurch wird gewährleistet, dass zum einen ein Zertifikat regelmäßig getauscht werden muss, damit es an aktuelle technische Entwicklungen angepasst werden kann. Zum anderen stellt es sicher, dass ein Zertifikat nur begrenzte Zeit genutzt werden kann, sollte es bzw. der zugehörige private Schlüssel unbemerkt abhandenkommen.

Ganz wesentlich ist aber, rechtzeitig über ablaufende Zertifikate informiert zu werden. Läuft ein Zertifikat ab, bleibt oft der ganze Arbeitsprozess oder die Produktion stehen.

Einsatzort: Wo wird das Zertifikat eingesetzt? Ist es dauerhaft im Einsatz, z.B. für einen Webserver, gehört es zu einer Smartcard, die nur in unregelmäßigen Abständen genutzt wird oder ist es in einem IoT-Gerät im Einsatz, dass sich im Außendienst befindet?

Verlängerung: Wie ist eine Verlängerung des Zertifikats möglich? Da spielt der Einsatzort eine wichtige Rolle. Je leichter es zugänglich ist, z.B. das Zertifikat eines Webservers, desto einfacher ist es, es zu verlängern. Ein Smartcard-Zertifikat bspw. muss manuell mithilfe eines Kartenlesers verlängert werden. Es muss also früh genug geplant werden, damit eine Verlängerung reibungslos erfolgen kann.

Whitepaper

»Zertifikate - mit smarten Reports stets den Überblick behalten«

In unserem Whitepaper erhalten Sie technisches und organisatorisches Hintergrundwissen rund um das Thema Reporting, Zertifikate und Zertifikatverwaltung.

Weitere Artikel

Lesen Sie weitere spannende Artikel über Cybersecurity, Maschinenidentitäten und PKI .

Aktives Reporting

Ein gutes Reporting stellt dabei nicht nur Reports zur Verfügung, sondern bietet auch die Möglichkeit, diese individuell anzupassen. Dies gewährleistet, die richtigen Informationen im richtigen Kontext zu erhalten.

Wesentlich ist dabei auch die Möglichkeit von aktiven Benachrichtigungen, sowohl an den Administrator als auch an den Eigentümer des Zertifikats, z.B. eine Nachricht bei ablaufenden Zertifikaten.

Zentrales Zertifikatmanagement

Um ein zuverlässiges Reporting zu ermöglichen, ist ein zentrales Management der Zertifikate notwendig. Nur wenn alle Zertifikate eines Unternehmens bzw. einer Organisation in einem System zentral verwaltet werden, ist es möglich, ihren Status kontinuierlich zu verfolgen. Dabei ist eine Anbindung an ein IAM-System (Identity and Access Management) bzw. Microsoft Active Directory oder vergleichbare Systeme äußerst hilfreich, so dass Identitäten nicht mehrfach gepflegt werden müssen.

Des Weiteren erleichtert ein zentrales Zertifikatmanagement das Certificate Lifecycle Management. Zertifikate müssen erstellt, verteilt, verlängert, gesperrt oder zurückgezogen werden. Externe Zertifikate müssen ebenso mit eingebunden werden wie die eigenen internen Zertifikate und Schlüssel.

Ein zentrales Management ermöglicht die Automatisierung der Lifecycle-Prozesse und des Reportings, z.B. die automatische Verlängerung und Bereitstellung von Zertifikaten. Sollte das automatische Ausrollen eines verlängerten Zertifikats einmal nicht möglich sein, weil z.B. das Zertifikat auf eine Smartcard gespielt werden muss, so ist es möglich, automatische Benachrichtigungen einzustellen, damit der Überblick bewahrt wird.

Organisatorische Strukturen innerhalb des Unternehmens unterstützen das zentrale Management. Zertifikate richtig zu managen, erfordert Expertise. Es müssen Hierarchien aufgebaut, Attribute und Metadaten bestimmt und eine Reihe von speziellen Anforderungen beachtet werden. Die Schlüssellängen müssen ebenso im Auge behalten werden wie die Algorithmen, um schnell auf neue Sicherheitslücken reagieren zu können. Nicht jede Fachabteilung, die Zertifikate im Einsatz hat, besitzt diese Expertise.

Es empfiehlt sich, das Management der Zertifikate zentral und abteilungsübergreifend im Unternehmen zu gestalten. Es können Arbeitsgruppen gebildet werden, die sich aus Mitgliedern der zertifikatanfordernden Fachabteilungen und Mitgliedern mit der erforderlichen PKI-Expertise zusammensetzen. Sie benötigen dazu ein zentrales Zertifikatmanagement mit Reporting, um die im Einsatz befindlichen Zertifikate und Schlüssel zu verwalten. Das bietet auch den einzelnen Eigentümern die Möglichkeit, den Überblick über ihre Zertifikate zu behalten, ohne dass sie Zugriff auf für sie nicht relevante oder andere vertrauliche Informationen haben.

Fazit

Zertifikate sind ein Grundbaustein der IT-Sicherheit. Sie finden u.a. Anwendung in der Authentifizierung von Benutzern, Geräten und Diensten, bei der Verschlüsselung der Kommunikation im Internet, bei der E-Mail-Sicherheit, beim Code Signing oder auch beim Signieren von Dokumenten.

Ihre Anzahl steigt stetig an. Um diese Menge zuverlässig im Blick zu behalten, ist ein professionelles Management mit Reporting unerlässlich. Gerne helfen wir Ihnen das passende Produkt zu finden.

PKI- und Key-Management mit der ECOS TrustManagementAppliance®

Mit der Trust Management Appliance (TMA) stellt ECOS Technology eine PKI- und Key-Management-Lösung für ein sicheres Zertifikatsmanagement zur Verfügung.

Erstellen, Speichern, Verteilen, Verlängern und Zurückziehen - das Lifecycle-Management von Zertifikaten und Schlüsseln ist Kernaufgabe der Trust Management Appliance (TMA).

Zusätzlich bietet die TMA verschiedene Schnittstellen sowie eine REST API zur Automatisierung aller Vorgänge rund um das Zertifikat- und Schlüsselmanagement – für eine nahtlose Integration in bestehende IT-, OT- und IoT-Umgebungen.

Neugierig geworden?

Vereinbaren Sie ein kostenloses Beratungsgespräch mit uns oder abonnieren Sie unseren IT-Security-Newsletter.