Maschinenidentitäten – sichere Kommunikation mit Non-Human Identities

Einsatz von digitalen Zertifikaten in On- und Offline-Umgebungen

Maschinenidentitäten und der gezielte Einsatz digitaler Zertifikate bilden den Grundstein für eine sichere Kommunikation im Internet. Die neuen EU-Vorgaben durch NIS-2 und den Cyber Resilience Act (CRA) stellen Unternehmen vor neue Herausforderungen in der OT- und IoT-Sicherheit. Doch wie lassen sich Maschinen- IoT-Geräte und Produktionssysteme zuverlässig absichern?

Maschinenidentitäten sichern die Kommunikation ab

Mit der zunehmenden Bedeutung von Internet und Cloud-Computing steigt auch die Vernetzung zwischen den Geräten immer stärker. Das umfasst zum einen Geräte einer OT-Landschaft, die nicht mehr nur mit ihnen direkt übergeordneten Geräten innerhalb der Kommunikationspyramide, sondern mittlerweile auch mit den verschiedensten Edge Gateways, ERP-, SCADA- und Cloud-Systemen kommunizieren. Zum anderen zählen auch alle privaten IoT-Geräte dazu, die über das öffentliche Internet mit Cloud und Co. kommunizieren.

Alle diese Kommunikationsverbindungen müssen abgesichert werden, denn durch die globale Vernetzung sind viele Schranken und Grenzen gefallen, so z.B. die Schutzmauern sicherer Firmennetzwerke zur unsicheren Außenwelt. In diesem Zusammenhang wurde Zero Trust als neues Sicherheitskonzept eingeführt: Grundsätzlich wird niemandem vertraut und Zugang gewährt. Erst durch eine Authentifizierung kann Vertrauen aufgebaut werden und der Client, ob nun User, Dienst oder Gerät, erhält die für ihn notwendigen Zugriffsrechte.

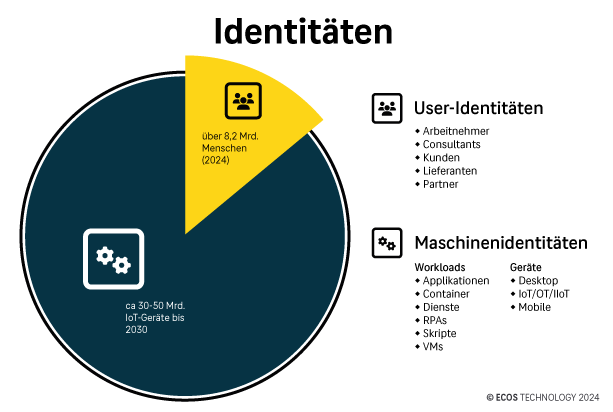

Doch damit auch Dienste und Geräte zuverlässig identifiziert und somit authentifiziert werden können, benötigen sie sogenannte Maschinenidentitäten. Sie umfassen alle Identitäten, die keine Personen identifizieren. Daher spricht man auch von Non-Human Identities (NHI). Und die Zahl der Maschinenidentitäten steigt stetig weiter.

Was sind Maschinenidentitäten?

Maschinenidentitäten werden eingesetzt, um Geräte und Maschinen, die über Netzwerke kommunizieren, eindeutig zu identifizieren. Sie bestehen meist aus einem digitalen Zertifikat mit einem dazugehörigen Schlüsselpaar.

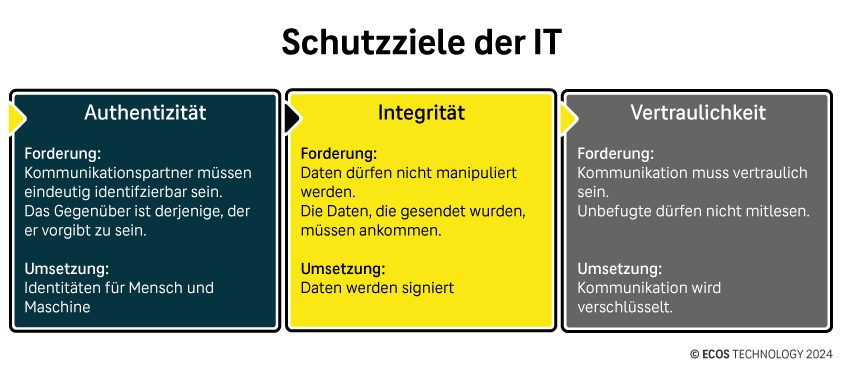

Damit können die Geräte sicher identifiziert werden und es wird sichergestellt, dass ihre gesendeten Daten nachvollziehbar und integer, also nicht manipuliert, sind. Dadurch wird die Einhaltung der drei allgemeinen Schutzziele der IT sichergestellt.

Eine NHI enthält neben einem Schlüsselpaar auch eindeutige Informationen zu dem Gerät, das kann z.B. die Seriennummer des Geräts sein oder eine andere Art von ID.

Risiken und Angriffsvektoren

Aktuelle kryptografische Verfahren sind sicher, doch mit voranschreitender Entwicklung in Technik und Wissenschaft könnten sie schon bald keine ausreichende Sicherheit mehr bieten. Die Rechenleistung verbessert sich und heute sichere Schlüssellängen lassen sich in Zukunft in kürzerer Zeit brechen. Dem kann mit Kryptoagilität vorgebeugt werden. Kryptoagilität bedeutet, dass Kryptografie von Anfang an so konzipiert wird, dass sie an neue Entwicklungen und Algorithmen angepasst werden kann.

Doch nur weil Zertifikate genutzt werden, heißt das nicht, dass Unternehmen und Hersteller vor Angriffen gefeit sind. Durch unsachgemäße Implementierung und Anwendung, wenn z.B. abgelaufene Zertifikate nicht verlängert werden oder Angreifer das Schlüsselmaterial ausrangierter Geräte abgreifen können Angriffe erleichtert werden. Wesentlich ist vor allem, dass Zertifikate auch wirklich immer auf Gültigkeit geprüft und Zertifikatsprüfungen nicht einfach abgeschaltet werden. Dies ist mit vertretbarem Aufwand, nur durch eine gute Planung und konsequente Umsetzung der Zertifikathierarchie möglich und bedarf einem Zertifikatmanagementsystem um alle Vorgänge vom Erstellen, über das Ausrollen bis zum Zurückziehen, zu automatisieren.

Herausforderungen des Lebenszyklus

Ein Gerät und seine Identität durchlaufen während ihrer Lebenszeit verschiedene Stationen, die bereits bei der Planung und Entwicklung von Gerät oder Software mitgedacht werden müssen. Dies nennt sich Security by Design.

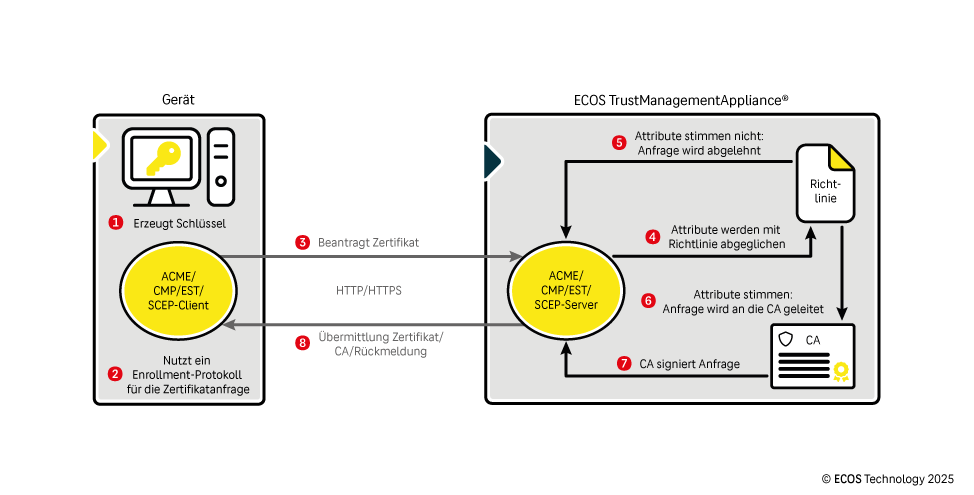

Zu Beginn muss die Maschinenidentität sicher auf das Gerät aufgebracht werden. Dies geschieht beim sog. Bootstrap-Prozess. Mithilfe von Enrollment-Protokollen (z.B. ACME, CMP, EST oder SCEP) oder auch einer anwendungsspezifischen Software die z.B. per REST-API kommuniziert, können die Zertifikate beim Factory Bootstrap während des Produktionsprozesses sicher auf die Geräte aufgebracht werden. TPM-Chips und Smartcards, so vorhanden, sichern das Schlüsselmaterial der Identität auf dem Gerät zusätzlich. Beim User Bootstrap übernimmt der Endkunde das Aufbringen der Maschinenidentität, z.B. mit dem Trust-on-First-Use-Verfahren (TOFU) registriert der Endkunde das Gerät und kann anschließend sicher mit ihm kommunizieren.

Ist das Gerät im Einsatz, muss sichergestellt werden, dass sowohl Gerät als auch Identität regelmäßig Updates erhalten, um Sicherheitslücken zu schließen. Die Zertifikate müssen verlängert und die Schlüssellängen und -algorithmen angepasst werden, um dem aktuell gültigen Sicherheitsstandard zu entsprechen. Hier spielt Kryptoagilität eine entscheidende Rolle.

Der Eigentümer des Geräts kann wechseln, was die Identität beeinflusst, wenn z.B. auf den Eigentümer zugeschnittene Zertifikate zum Einsatz kommen. Außerdem muss sichergestellt werden, dass der Vorbesitzer keinen Zugriff mehr auf das Gerät, die Identität und das Schlüsselmaterial hat.

Schließlich muss geklärt werden, was mit dem Gerät und seiner Identität passiert, wenn das Gerät ausgedient hat oder defekt ist. Die Maschinenidentitäten müssen für ungültig erklärt werden können, um Zugriff von unbefugten Dritten zu verhindern, wenn bspw. das Gerät entsorgt wird.

Whitepaper

»Security by Design in der Entwicklung von IoT-Geräten«

Hier erfahren Sie unter anderem:

- Warum ist ein sicheres Design von IoT-Geräten zwingend notwendig?

- Welche Maßnahmen können und müssen schon beim Design beachtet werden?

- Wie können sichere Software, sichere Updates und sichere Kommunikation umgesetzt werden?

- Warum ist sicheres Design unternehmenskritisch?

- Was sind die organisatorischen Herausforderungen bei sicherem Design?

Weitere Artikel

Lesen Sie weitere spannende Artikel über Cybersecurity, Maschinenidentitäten und PKI .

Maschinenidentitäten im Kontext von NIS-2 und CRA

Maschinenidentitäten helfen auch dabei, die aktuellen EU-Vorgaben NIS-2 und CRA für Unternehmen und Hersteller sicher zu implementieren.

Was sind NIS-2 und CRA?

Bei NIS-2 handelt es sich um eine EU-Richtlinie zur Sicherheit von Netzwerk- und Informationssystemen. Mit dieser Richtlinie und den entsprechenden nationalen Umsetzungsgesetzen verspricht sich die EU ein hohes Sicherheitsniveau zur Stärkung des Binnenmarktes. Dafür wurde der Geltungsbereich der Sektoren aus der NIS-1-Richtlinie ausgeweitet, so dass der Großteil der in der EU tätigen Unternehmen und Behörden von der NIS-2-Richtlinie betroffen ist. Neben diversen Informationspflichten müssen die betroffenen Unternehmen und Behörden vor allem die Sicherheit ihrer Netzwerke erhöhen und ihr Risikomanagement regeln.

Der Cyber Resilience Act (CRA) ist eine EU-Verordnung, die nicht in nationales Recht umgesetzt werden muss. Sie dient der Reduzierung von Schwachstellen in Hard- und Softwareprodukten. Neben verschiedenen Informationspflichten tragen die Wirtschaftsakteure, die das Gerät in der EU in Umlauf bringen, die Verantwortung für den gesamten Produktlebenszyklus inkl. der Lieferkette. Das sind neben dem Hersteller der Produkte auch die Importeure und Händler.

Verstöße gegen beide EU-Vorgaben werden mit hohen Geldstrafen geahndet.

Wollen Sie mehr erfahren?

Unsere Whitepaper zu NIS-2 und CRA klären detailliert über Anforderungen und Umsetzung der neuen EU-Gesetzgebung auf.

Maschinenidentitäten schützen Unternehmen und Hersteller

Cyberangriffe ziehen oftmals hohe finanzielle Schäden nach sich. Kosten für Betriebsausfälle, Lösegelder und Bußgelder, um nur wenige Nachfolgekosten zu nennen, können zu massiven Einschnitten führen. Hinzu kommen Vertrauensverluste und Imageschäden, die auch reelle Kosten nach sich ziehen, um die Kundenbeziehungen wieder aufzubauen.

In kritischen Infrastrukturen können Cyberangriffe sogar Menschenleben gefährden, wenn z.B. medizinisches Gerät ausfällt, das für lebenserhaltende Maßnahmen notwendig ist.

Richtig implementierte Public-Key-Infrastrukturen (PKI) mit einem zentralen Zertifikatmanagement zur Verwaltung von Maschinenidentitäten helfen Unternehmen, sich zu schützen und die Kommunikation zwischen Geräten, Diensten und Maschinen abzusichern. Durch das zentrale Management lassen sich Abläufe wie das Erstellen, Ausrollen, Verlängern, Zurückziehen und Validieren von Zertifikaten und Identitäten automatisieren.

Sichere Maschinenidentitäten sind grundlegend wichtig zum Aufbau und Betrieb sicherer IT-/OT-/IoT- und IIoT-Infrastrukturen und essenzieller Bestandteil von Security by Design. Sie helfen dabei Unternehmen und Produkte NIS-2- und CRA-konform zu halten.

PKI- und Key-Management mit der ECOS TrustManagementAppliance®

Mit der Trust Management Appliance (TMA) stellt ECOS Technology eine PKI- und Key-Management-Lösung für ein sicheres Zertifikatsmanagement zur Verfügung.

Erstellen, Speichern, Verteilen, Verlängern und Zurückziehen - das Lifecycle-Management von Zertifikaten und Schlüsseln ist Kernaufgabe der Trust Management Appliance (TMA).

Zusätzlich bietet die TMA verschiedene Schnittstellen sowie eine REST API zur Automatisierung aller Vorgänge rund um das Zertifikat- und Schlüsselmanagement – für eine nahtlose Integration in bestehende IT-, OT- und IoT-Umgebungen.

Neugierig geworden?

Vereinbaren Sie ein kostenloses Beratungsgespräch mit uns oder abonnieren Sie unseren IT-Security-Newsletter.