PKI: Bedeutung und Verwendung von Zertifikaten in der IT-Sicherheit

Fast jeder hat schon mal von Public-Key-Infrastukturen, Zertifikaten und Schlüsseln in Zusammenhang mit IT-Sicherheit gehört oder gelesen. Doch was bedeuten diese Begriffe? Warum sind sie so wichtig für eine sichere Kommunikation im Internet und für die IT-Sicherheit? Und wie funktioniert das Ganze überhaupt? Um diese Fragen zu beantworten, müssen wir ein wenig ausholen.

PKI-Zertifikate als digitale Ausweise für Mensch und Maschine

Durch die sich immer stärker vernetzende Welt werden digitale Identitäten für die Zugriffskontrolle zu sensiblen Informationen immer wichtiger. Nicht jeder soll oder darf Zugriff auf alle Daten und Dienste erhalten. Daher ist es wichtig, dass sich jede Entität, sei es nun eine Person, ein Dienst oder ein Gerät, zuverlässig identifiziert, um nur Zugriff auf die für sie notwendigen und freigegebenen Daten zu erhalten. Dieses Sicherheitsmodell nennt sich Zero Trust.

Noch identifizieren sich Menschen in vielen Fällen relativ einfach mit Benutzernamen und Kennwort. Bei Maschinen, Geräten und Diensten ist das schon schwieriger. Hier kommen überwiegend Zertifikate zum Einsatz. Geräte und Dienste weisen sich mit den Zertifikaten aus, um diese zuverlässig identifizieren zu können, vergleichbar mit einem Personalausweis bei Menschen. In bestimmten Kontexten nutzen aber auch Menschen zu ihrer digitalen Identifizierung Zertifikate, weil diese eine wesentlich höhere Sicherheit bieten als ein einfaches Kennwort.

Ein digitales Zertifikat besteht i.d.R. aus einem asymmetrischen Schlüsselpaar, das sich aus einem privaten und einem öffentlichen Schlüssel zusammensetzt, und zusätzlichen Metainformationen. Mit einem der beiden Schlüssel werden Daten verschlüsselt und signiert, mit dem anderen können sie dann wieder entschlüsselt bzw. die Signatur geprüft werden. Dabei ist es wichtig, dass der private Schlüssel (engl. private key) auch privat bleibt. Der öffentliche Schlüssel (engl. public key) darf – wie der Name schon sagt – jedem zugänglich gemacht werden.

Doch wie kann sichergestellt werden, dass ein Zertifikat auch tatsächlich zu der Person, dem Dienst oder dem Gerät gehört, die es nutzen? Wem ein Zertifikat gehört, kann neben anderen Informationen den Metainformationen des Zertifikats entnommen werden. Der Eigentümer eines Zertifikats wird durch den Besitz des privaten Schlüssels bestätigt. Zusätzlich hat jedes Zertifikat einen Aussteller, die sogenannte Certificate Authority (CA). Sie bestätigt als vertrauenswürdiger und unabhängiger Dritter die Echtheit des Zertifikats. Und hier kommt die PKI ins Spiel.

PKI als Grundbaustein für IT-Sicherheit und digitales Vertrauen

Was ist eine PKI? Die Abkürzung PKI steht für Public-Key-Infrastruktur (engl. Public Key Infrastructure), ein – oft hierarchisches – System, um Zertifikate und Schlüssel zu verwalten, auszustellen, zu verteilen und zu prüfen. Aber wie funktioniert eine PKI beim Aufbau einer vertrauenswürdigen Infrastruktur?

Wie funktioniert eine Public-Key-Infrastruktur?

Bestandteile und Funktionsweise einer PKI

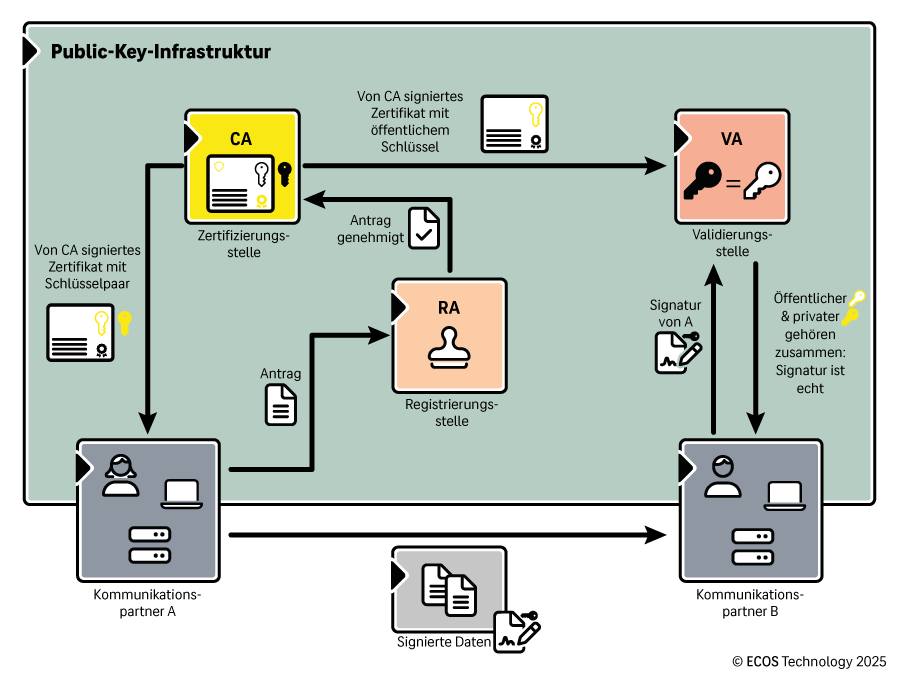

Spielen wir das Ganze mal durch: Ein Dienst, ein Gerät oder ein Benutzer benötigt ein neues Zertifikat mit zugehörigem Schlüsselpaar. Er/Sie/Es meldet sich bei der Registrierungsstelle (engl. Registration Authority, RA) und beantragt eines. Die RA prüft die Angaben des Antragsstellers auf Richtigkeit. Sind die Daten korrekt, genehmigt sie den Antrag und leitet ihn an die Zertifizierungsstelle (engl. Certificate Authority, CA) weiter.

Die CA stellt das Zertifikat aus. Sie signiert die Daten des Zertifikats mit ihrem privaten Schlüssel, dadurch können andere Instanzen und Entitäten, die dieser CA vertrauen, mit dem öffentlichen Schlüssel der CA die Daten des Zertifikats auf ihre Echtheit prüfen. Bei der Validierungsstelle (engl. Validation Authority, VA) können andere Instanzen und Entitäten zusätzlich noch die Gültigkeit der Zertifikate prüfen lassen. Zertifikate sollten nicht unendlich gültig sein. Deshalb haben Zertifikate eine begrenzte Gültigkeit. So können der Schlüsselalgorithmus und die Schlüssellänge – die entscheidenden Kriterien für die Sicherheit von Zertifikaten und ihren Schlüsseln– angepasst werden, wenn Sicherheitslücken festgestellt oder Sicherheitsanforderungen verschärft werden.

Jede CA führt eine sogenannte Certificate Revocation List (CRL), eine Sperrliste, die alle gesperrten, zurückgezogenen oder ungültigen Zertifikate auflistet, die von ihr signiert wurden. Diese CRL wird an die Validierungsstelle veröffentlicht. Neben der CRL, die zur Offline-Prüfung der Zertifikate heruntergeladen werden muss, gibt es noch die Möglichkeit, den Status eines Zertifikats in Echtzeit über den OCSP-Dienst (Online Certificate Status Protocol) abzurufen.

Die digitalen Zertifikate einer PKI werden zum einfacheren Abrufen oft in einem durchsuchbaren Verzeichnisdienst gespeichert.

Außerdem beinhaltet eine PKI immer auch standardisierte Dokumente, in denen Richtlinien, Prozesse etc. beschrieben sind. Dazu gehören z.B. Informationen, wie der Registrierungsprozess abläuft, wie mit dem privaten Schlüssel verfahren wird, wie die Schlüssel erzeugt werden oder wie die PKI technisch geschützt ist.

Vertrauensaufbau mit einer Public-Key-Infrastruktur

Effektive Sicherheit durch Zertifikatverwaltung und hierarchische Strukturen

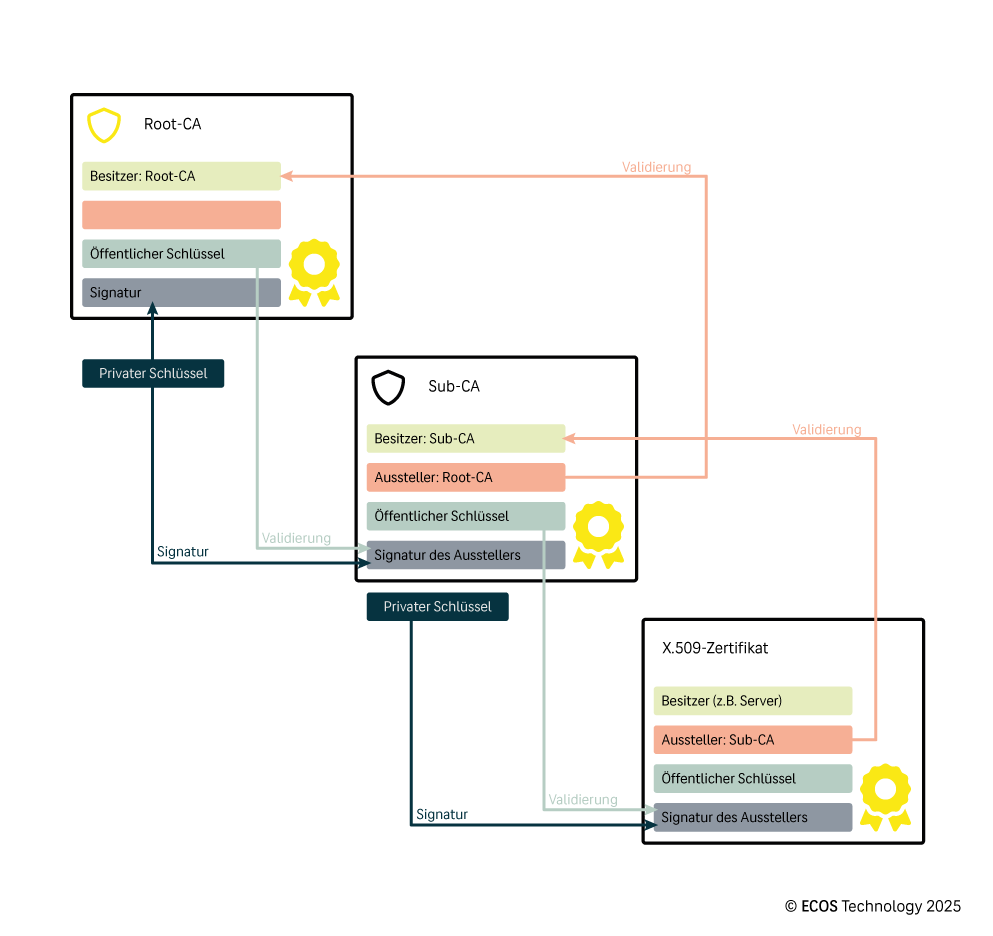

Eine Public-Key-Infrastruktur (PKI) besitzt häufig mehrere CAs, die hierarchisch aufgebaut sind. Es gibt i.d.R. ein Stammzertifikat (engl. Root-CA), das die abhängigen Sub-CAs signiert, die wiederum weitere Sub-CAs oder Zertifikate signieren. So können ganze Zertifikatketten aufgebaut werden.

Das Stammzertifikat bildet den sogenannten Vertrauensanker der gesamten PKI. Um Zertifikate auf Ihre Echtheit zu prüfen, wird das Stammzertifikat in die Zertifikatspeicher von Geräten und Browsern eingetragen. Dadurch vertraut das System der CA und kann mithilfe des öffentlichen Schlüssels der CA, von ihr ausgestellte Zertifikate prüfen.

Möchten zwei Entitäten sicher miteinander kommunizieren, obwohl sie sich nicht kennen, tauschen sie ihre Zertifikate aus. Indem sie den CAs vertrauen, die die jeweiligen Zertifikate ausgestellt haben, können sie mit den öffentlichen Schlüsseln der CAs die Echtheit der Zertifikate bestätigen.

Die CA stellt also einen vertrauenswürdigen Dritten dar, dem beide Kommunikationspartner vertrauen. Das schafft die Möglichkeit, eine Vertrauensstellung auch zwischen unbekannten Kommunikationspartnern aufzubauen.

Zertifikate und Schlüssel besitzen einen Lebenszyklus. Sie müssen erstellt, gespeichert, verteilt, verlängert, zurückgezogen oder gesperrt werden. Dazu bedarf es einer stringenten und automatisierten Zertifikatverwaltung, damit eine Organisation jederzeit eine Übersicht über ihre eingesetzten Zertifikate, ihren Status und ihre Gültigkeit hat. Eine professionelle PKI unterstützt die automatisierte Zertifikatverwaltung durch Reports und verschiedene Standardschnittstellen.

Einsatzmöglichkeiten für Public-Key-Infrastrukturen

PKIs, Zertifikate und Schlüssel finden in der heutigen Zeit unzählige Einsatzmöglichkeiten:

- Aufbau einer sicheren Kommunikation zwischen Unbekannten

- E-Mail- und Dokumentenverschlüsselung

- Verschlüsselung der Netzwerkkommunikation mit TLS (Transport Layer Security)

- Signieren von Software und Updates (Code Signing)

- Authentifizierung von Knoten gegenüber WLANs

- Authentisierung von VPN-Verbindungen

- HTTPS und Web-Sicherheit

- REST-APIs

- Maschinenidentitäten von IoT-Geräten

PKIs, Zertifikate und Schlüssel sind also nicht mehr aus der Welt der IT wegzudenken. Sie bilden den Grundstein für Vertrauen, Vertraulichkeit, Authentizität, Zurechenbarkeit, Verbindlichkeit und Integrität in der IT-Sicherheit.

PKI- und Key-Management mit der ECOS TrustManagementAppliance®

Mit der Trust Management Appliance (TMA) stellt ECOS Technology eine PKI- und Key-Management-Lösung für ein sicheres Zertifikatsmanagement zur Verfügung.

Erstellen, Speichern, Verteilen, Verlängern und Zurückziehen - das Lifecycle-Management von Zertifikaten und Schlüsseln ist Kernaufgabe der Trust Management Appliance (TMA).

Zusätzlich bietet die TMA verschiedene Schnittstellen sowie eine REST API zur Automatisierung aller Vorgänge rund um das Zertifikat- und Schlüsselmanagement – für eine nahtlose Integration in bestehende IT-, OT- und IoT-Umgebungen.

Neugierig geworden?

Vereinbaren Sie ein kostenloses Beratungsgespräch mit uns oder abonnieren Sie unseren IT-Security-Newsletter.