Non-Human Identities: Die 10 größten Risiken

Inhalt

- Non-Human Identities: Unsichtbar und allgegenwärtig

- Wer ist OWASP?

- Was sind Non-Human Identities?

- OWASP Top 10 2025

- Maschinenidentitäten als Gegenmaßnahme

- Was macht eine Certificate Authority (CA)?

- Zertifikate in der Praxis

- Welche NHI-Risiken zusätzliche Maßnahmen erfordern

- Fazit: Zertifikatsmanagement ist der Schlüssel zur Absicherung von Non-Human Identities

Non-Human Identities (NHI) sind oft blinde Flecken in Unternehmen. Dabei übernehmen sie zentrale Aufgaben in IT und OT. Dieser Beitrag zeigt die 10 größten Risiken von nicht-menschlichen Identitäten auf und erklärt, warum PKI und Zertifikatsmanagement für sichere Maschinenidentitäten entscheidend sind.

Non-Human Identities: Unsichtbar und allgegenwärtig

Non-Human Identities, kurz NHI, übernehmen heute zentrale Aufgaben in IT- und OT-Umgebungen. Sie agieren ohne menschliches Zutun, oft mit weitreichenden Berechtigungen und meist unbeobachtet. In vielen Unternehmen übersteigt ihre Zahl längst die der klassischen Benutzeridentitäten.

Trotz ihrer Bedeutung fehlt es häufig an einer klaren Sicherheitsstrategie für Maschinenidentitäten. Zugriffsrechte bleiben unkontrolliert, Kommunikationsbeziehungen sind unverschlüsselt und kompromittierte Identitäten bleiben zu lange unentdeckt.

Das OWASP-Projekt hat auf diese Lücke mit einer Top-10-Liste der häufigsten Sicherheitsrisiken von Non-Human Identities reagiert. In diesem Beitrag zeigen wir, wie Unternehmen diesen Risiken strukturiert begegnen können – und warum digitale Zertifikate ein zentraler Baustein für den Schutz von Maschinenidentitäten sind.

Wer ist OWASP?

Das Open Worldwide Application Security Project (OWASP) ist eine unabhängige, gemeinnützige Organisation mit dem Ziel, die Sicherheit von Software zu verbessern.

Es bietet frei zugängliche Projekte, Tools, Leitfäden und Community-Initiativen, die weltweit von Entwicklern, Sicherheitsverantwortlichen und Unternehmen genutzt werden.

OWASP ist bekannt für seine praxisnahen Top-10-Risikolisten, die als De-facto-Standards für sichere Softwareentwicklung gelten – inzwischen auch für Non-Human Identities wie Maschinenkonten und APIs.

Was sind Non-Human Identities?

Non-Human Identities (NHI) sind digitale Identitäten, die nicht an menschliche Nutzer gebunden sind. Gemeint sind sämtliche Entitäten in IT- und OT-Umgebungen, die in irgendeiner Form kommunizieren, aber keine menschlichen Nutzer sind.

Ihr Spektrum reicht von physischen Maschinen und Steuerungssystemen über IoT-Geräte, die mit der Cloud interagieren, bis hin zu klassischen IT-Systemen wie Webservern, Kubernetes-Umgebungen, virtuellen Maschinen und anderen automatisierten Komponenten.

Typische Beispiele für Non-Human Identities sind:

Service-Accounts, die Dienste starten oder Datenbanken abfragen

IoT/OT-Geräte, die regelmäßig Daten senden und empfangen

Container und Microservices, die eigene Rollen im System einnehmen

Was Non-Human Identities gemeinsam haben: Sie agieren eigenständig, führen automatisierte Aufgaben aus, greifen auf Systeme zu oder kommunizieren mit anderen Geräten und Maschinen. Sie sind essenziell für moderne IT- und Produktionsumgebungen – und zugleich ein oft unterschätzter Risikofaktor.

OWASP Top 10 2025

Die 10 größten Sicherheitsrisiken für Non-Human Identities

Das OWASP-Projekt Non-Human Identity Top 10 2025 benennt zehn typische Sicherheitsrisiken, die beim Einsatz von Maschinenidentitäten in Unternehmen auftreten. Sie reichen von verwaisten Accounts über schwache Authentifizierung bis hin zu strukturellen Schwächen in Cloud-Umgebungen.

| NHI | Beschreibung | Beispiel |

|---|---|---|

| 1. | Unsachgemäßes Offboarding Verwaiste Non-Human Identities wie Dienste und Anwendungen, die am Ende ihrer Zeit nicht deaktiviert oder entfernt werden, bleiben oft aktiv und stellen ein Risiko dar. | Ein Dienst wird abgeschaltet, aber das dazugehörige Konto existiert weiterhin mit vollen Rechten. |

| 2. | Geheimnisleck Zugangsdaten wie API-Schlüssel, Tokens oder Zertifikate werden unsicher gespeichert – etwa im Quellcode oder in Klartext-Konfigurationsdateien – und können so unbemerkt abfließen. | Ein Entwickler committet ein Zugriffstoken versehentlich in ein öffentliches Git-Repository. |

| 3. | Anfällige Drittanbieter-NHI Externe Tools oder SaaS-Komponenten bringen eigene NHI mit. Werden diese kompromittiert, kann das gesamte System in Mitleidenschaft gezogen werden. | Eine Komponente eines Drittanbieters hat weitreichende Rechte im internen Repository – und wird gehackt. |

| 4. | Unsichere Authentifizierung Veraltete oder schwache Authentifizierungsmechanismen (z.B. einfache Passwörter) schwächen den Zugriffsschutz von Non-Human Identities erheblich. | Veraltete Authentifizierungsabläufe mit direkter Übertragung von Benutzernamen und Passwörtern. |

| 5. | Überprivilegierte NHI Non-Human Identities erhalten häufig mehr Berechtigungen als für ihre Aufgabe nötig – ein Verstoß gegen das Prinzip der minimalen Rechtevergabe. | Ein API-Token erlaubt vollen Datenbankzugriff, obwohl nur Lesezugriffe erforderlich wären. |

| 6. | Unsichere Cloud-Bereitstellung Statische Anmeldedaten in CI/CD-Pipelines oder schlecht implementiertes OpenID-Connect legen unbeabsichtigt den Zugang zu Cloud-Ressourcen offen. | Zugangsdaten werden versehentlich in Logs geschrieben und von einem Angreifer ausgelesen. |

| 7. | Langlebige Geheimnisse Non-Human Identities verwenden Zugangsdaten oder Tokens ohne Ablaufdatum – einmal kompromittiert, erlauben sie langfristigen, unbemerkten Zugriff. | Ein API-Key wird über Jahre hinweg in verschiedenen Services genutzt. |

| 8. | Fehlende Trennung von Umgebungen Entwicklungs-, Test- und Produktivumgebungen sind unzureichend voneinander isoliert, wodurch Angreifer über schwächere Systeme auf kritische Ressourcen zugreifen können. | Ein Entwickler nutzt dieselben Zugangsdaten in Test- und Live-Umgebung – ein Angriff auf Test reicht, um Zugang zur Live-Umgebung zu erhalten. |

| 9. | Wiederverwendung von NHI Wird dieselbe Identität in mehreren Systemen genutzt, genügt eine Kompromittierung, um lateral in weitere Umgebungen vorzudringen. | Ein Skript wird mit demselben Service-Account in verschiedenen Umgebungen betrieben. |

| 10. | Menschliche Nutzung von NHI Wenn Geräte- oder Dienstkonten manuell von Administratoren oder Entwicklern verwendet werden, fehlt die klare Trennung zwischen Mensch und Maschine – das erschwert Kontrolle. | Ein Admin nutzt ein Gerätekonto mit dauerhaftem Zugriff, um manuelle Wartungsarbeiten durchzuführen. |

Maschinenidentitäten als Gegenmaßnahme

So sichern Sie Non-Human Identities mit Zertifikaten effektiv ab

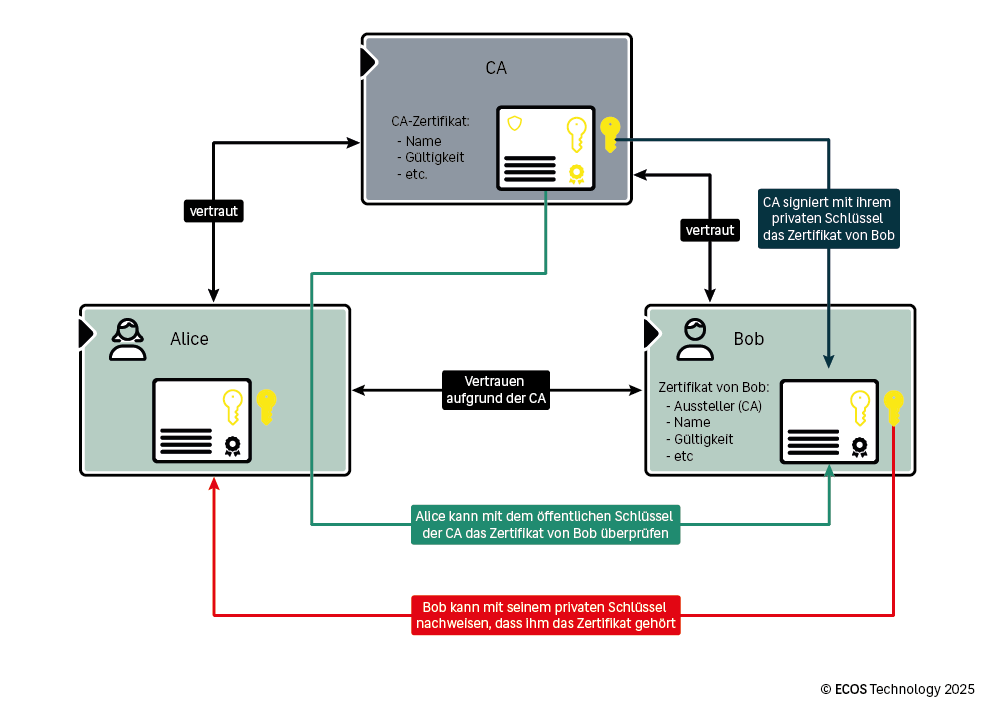

Non-Human Identities benötigen eindeutige, überprüfbare Maschinenidentitäten, um sicher kommunizieren zu können. Digitale Zertifikate bieten hierfür die ideale Lösung. Sie binden eine Non-Human Identity an ein asymmetrisches Schlüsselpaar:

Öffentlicher Schlüssel: Teil des Zertifikats, wird zur Verschlüsselung und zur Verifikation von Signaturen genutzt.

Privater Schlüssel: Wird zum Entschlüsseln und Signieren verwendet und muss besonders geschützt werden.

Diese kryptografische Bindung schafft eine manipulationssichere Maschinenidentität für Anwendungen, Dienste, Container oder IoT-Geräte. Besonders wichtig ist dabei der Schutz des privaten Schlüssels – er ist der zentrale Vertrauensanker in der digitalen Kommunikation.

Der beste Schutz ist, ihn in speziell abgesicherten Hardware-Komponenten zu speichern. Moderne Systeme bieten hier z.B. die Verwendung von Secure Elements, Trusted Platform Modules (TPM) oder die „Secure Zones“ neuerer ARM- und Intel-Prozessoren an. Diese Hardwarekomponenten sind darauf ausgelegt, kryptografisches Material sicher zu verwahren und vor unautorisiertem Zugriff zu schützen – selbst dann, wenn das Betriebssystem kompromittiert sein sollte.

Für Unternehmen bedeutet das: Zertifikate und ein zuverlässiges Schlüsselmanagement sind keine Nice-to-have-Funktion, sondern eine strategische Notwendigkeit, um Non-Human Identities effektiv zu authentifizieren, zu autorisieren und zu kontrollieren.

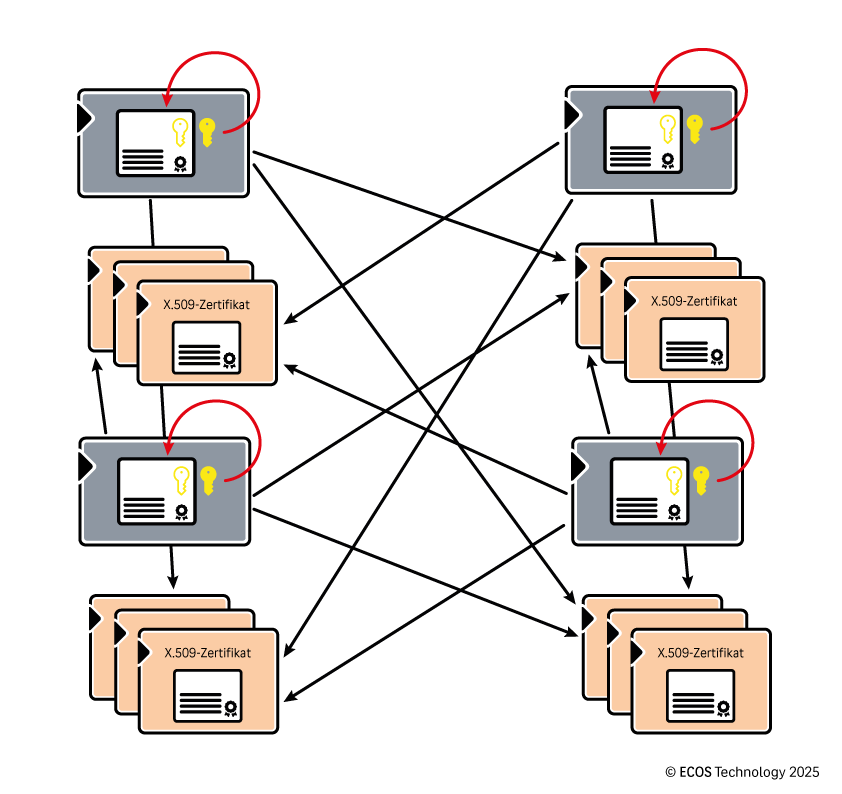

Selbstsignierte Zertifikate bescheinigen sich die eigene Echtheit, was bedeutet, dass jedes System die Identität eines jeden anderen Systems kennen und ihr vertrauen muss. Es gibt keine unabhängige Instanz, die Identitäten verlässlich prüfen oder garantieren kann. In komplexen, vielschichtigen Umgebungen lässt sich Vertrauen so nicht skalierbar herstellen.

Whitepaper

»PKI - Schlüssel und Zertifikate«

Die Sicherheit von Non-Human Identities wird maßgeblich durch die Anwendung von Public-Key-Kryptografie gewährleistet. Wir erklären Ihnen, wie Schlüssel und Zertifikate für mehr Sicherheit sorgen.

Was macht eine Certificate Authority (CA)?

Warum die CA für NHI-Sicherheit entscheidend ist

Digitale Zertifikate ermöglichen eine sichere, skalierbare Vertrauensbasis – vorausgesetzt, sie werden von einer vertrauenswürdigen Instanz ausgestellt: der Certificate Authority (CA).

Die CA übernimmt dabei eine ähnliche Rolle wie die Bundesdruckerei bei unseren Ausweisdokumenten: Sie bestätigt kryptografisch, dass eine bestimmte Identität (z. B. eine Anwendung oder ein Gerät) tatsächlich zu einem bestimmten öffentlichen Schlüssel gehört. Durch ihre Signatur wird das Zertifikat zu einer vertrauenswürdigen Maschinenidentität – ohne dass sich die beteiligten Systeme bereits gegenseitig kennen müssen.

Dieses Modell bietet klare Vorteile gegenüber selbstsignierten Zertifikaten. Während sich letztere kaum zentral verwalten lassen, erlaubt der Einsatz von CA-signierten Zertifikaten eine automatisierte, nachvollziehbare Kontrolle über Gerätekonten und andere Non-Human Identities.

Eine Public-Key-Infrastruktur (PKI) besteht aus mehreren technischen und organisatorischen Komponenten, in deren Zentrum meist eine oder mehrere CAs stehen. Das Zertifikatsmanagement – also Beantragung, Verteilung, Erneuerung und Widerruf von Zertifikaten – kann innerhalb dieser Infrastruktur mithilfe von Standardprotokollen und über spezialisierte Schnittstellen automatisiert werden.

Security by Design in der Entwicklung

Viele Risiken entstehen nicht erst im Betrieb, sondern bereits in der Entwicklungsphase.

Erfahren Sie in unserem Blogbeitrag, was die 10 Prinzipien für ein sicheres Design sind und wie sich Non-Human Identities von Anfang an sicher gestalten lassen.

Lesen Sie weitere spannende Artikel über Maschinenidentäten in OT und IoT.

Inhalt

- Non-Human Identities: Unsichtbar und allgegenwärtig

- Wer ist OWASP?

- Was sind Non-Human Identities?

- OWASP Top 10 2025

- Maschinenidentitäten als Gegenmaßnahme

- Was macht eine Certificate Authority (CA)?

- Zertifikate in der Praxis

- Welche NHI-Risiken zusätzliche Maßnahmen erfordern

- Fazit: Zertifikatsmanagement ist der Schlüssel zur Absicherung von Non-Human Identities

Zertifikate in der Praxis

So minimieren Sie NHI-Sicherheitsrisiken effektiv

Zertifikate sind mehr als ein bloßer Authentifizierungsmechanismus. Viele Risiken im Umgang mit Non-Human Identities lassen sich durch den gezielten Einsatz von Zertifikaten wirksam kontrollieren – sofern sie automatisiert verwaltet werden.

NHI-1

Das unsachgemäße Offboarding ist das gravierendste Risiko. In komplexen Umgebungen mit Tausenden vernetzter Systeme, von dezentralen Messstationen bis hin zu smarten Produktionsanlagen, ist ein manuelles Offboarding schlicht nicht praktikabel.

Um die Komplexität in den Griff zu bekommen, ist es entscheidend, das Management von Non-Human Identities zu vereinfachen. Der Einsatz einer zentral verwalteten Certificate Authority (CA) bietet hier einen strukturierten Ausweg, um die Zertifikatausstellung so weit zu standardisieren, dass im Idealfall nur noch die CA selbst und die Zertifikate des Geräts verteilt und im Offboarding-Fall zurückgezogen werden müssen. So kann das Lifecycle-Management von Non-Human Identities effizient in bestehende Prozesse integriert werden – ohne Lücken und ohne Turnschuh-Administration.

NHI-2

Um Geheimnislecks vorzubeugen, sollten sensible Zugangsdaten wie Passwörter nicht direkt in Anwendungen gespeichert, sondern in einem geschützten Secret Store abgelegt werden. Solche spezialisierten Systeme, etwa sogenannte Vaults, ermöglichen eine zentrale Verwaltung und eine strikte Zugriffskontrolle.

Noch sicherer wird es, wenn vertrauliche Aktionen gar nicht mehr über auslesbare Zugangsdaten abgewickelt werden. Zertifikate bieten hier eine belastbare Alternative. Sie erlauben Authentifizierung, Signierung oder Verschlüsselung, ohne dass der zugrunde liegende Schlüssel den geschützten Speicher jemals verlässt. Das eigentliche Geheimnis bleibt dort, wo es hingehört – außerhalb der Reichweite potenzieller Angreifer.

NHI-4

Unsichere Authentifizierung ist ein zentrales Einfallstor – besonders bei Non-Human Identities, die automatisiert im Hintergrund agieren. Leider werden auch heute noch allzu häufig Passwörter, API-Keys oder andere leicht kopierbare Credentials verwendet, oft sogar mehrfach.

Ein robusterer Ansatz besteht darin, auf zertifikatbasierte Authentifizierung umzustellen. X.509-Zertifikate erlauben es, Identitäten kryptografisch eindeutig zuzuweisen – ganz ohne übertragbare Geheimnisse. Innerhalb von Public-Key-Infrastrukturen (PKI) können Geräte und Dienste so automatisiert und sicher authentifiziert werden, etwa über TLS-Verbindungen. Das reduziert nicht nur die Angriffsfläche, sondern entzieht klassischem Credential-Stuffing die Grundlage.

NHI-7

Langlebige Geheimnisse bleiben in der Regel so lange gültig, bis sie aktiv geändert oder entfernt werden. Eine automatische Begrenzung der Gültigkeit fehlt meist ebenso wie die Möglichkeit, ein Geheimnis nachträglich gezielt ungültig zu machen.

Zertifikate bieten hier gleich zwei entscheidende Vorteile: Sie besitzen ein festes Ablaufdatum und können bei Bedarf zentral widerrufen werden. Wenn ein Gerät aus dem Verkehr gezogen wird – etwa, weil es die Qualitätsprüfung nicht besteht – lässt sich das zugehörige Zertifikat gezielt zurückziehen. Voraussetzung dafür ist, dass die Gegenstellen regelmäßig den Gültigkeitsstatus prüfen, etwa per OCSP oder CRL. Wird das sichergestellt, sinkt das Risiko durch veraltete oder kompromittierte Identitäten drastisch.

NHI-9 & NHI 10

Non-Human Identities werden oft aus Bequemlichkeit wiederverwendet oder von Menschen zweckentfremdet: Ein bestehendes Zertifikat wird kurzerhand in mehreren Systemen eingesetzt, oder ein Entwickler nutzt ein Maschinenkonto, um schneller ans Ziel zu kommen. Solche Abkürzungen untergraben nicht nur das Sicherheitsmodell, sie erschweren auch die Eindämmung von Sicherheitsverletzungen und wirken sich auf Audits aus.

Die Lösung liegt in der Einfachheit: Wenn es einfacher ist, eine neue, zertifikatgebundene Maschinenidentität zu erzeugen, als eine bestehende wiederzuverwenden, sinkt das Risiko automatisch. Zertifikate leisten hier einen wichtigen Beitrag – vorausgesetzt, ihr Management ist so automatisiert, dass neue Geräte- oder Dienstzertifikate mit wenigen Handgriffen ausgestellt und sicher verteilt werden können.

Sicherheit, die sich nahtlos in den Arbeitsalltag integrieren lässt, wird akzeptiert. Und nur akzeptierte Sicherheit schützt.

Welche NHI-Risiken zusätzliche Maßnahmen erfordern

Einige Risiken im Umgang mit Non-Human Identities erfordern andere technische und organisatorische Maßnahmen.

So lassen sich etwa überprivilegierte NHI (NHI-5) oder wiederverwendete Drittanbieteridentitäten (NHI-3) nur durch klare Richtlinien, regelmäßige Audits und ein fein granuliertes Berechtigungskonzept in den Griff bekommen.

Ähnliches gilt für unsichere Cloud-Bereitstellungen (NHI-6) oder fehlende Trennung von Umgebungen (NHI-8) – hier helfen vor allem standardisierte Deployment-Prozesse, saubere Segmentierung oder ein durchdachtes Identity Management. Zertifikate bleiben ein zentrales Werkzeug – aber eben eines unter mehreren, das in ein umfassendes Sicherheitskonzept eingebettet sein sollte.

Whitepaper

»Sichere Maschinenidentitäten für IoT und OT«

Public-Key-Infrastrukturen (PKI) leisten einen entscheidenden Beitrag zur Sicherung von Non-Human Identities. In unserem Whitepaper erfahren Sie alles über automatisierte Zertifikatsverwaltung, Schlüsselspeicherung und Schnittstellen für die IoT- & OT-Kompatibilität.

Fazit: Zertifikatsmanagement ist der Schlüssel zur Absicherung von Non-Human Identities

Zertifikate bilden eine tragende Säule für den Schutz von Non-Human Identities – vorausgesetzt, ihr Lebenszyklus wird aktiv verwaltet. Das umfasst die sichere Erstellung, automatisierte Verteilung, regelmäßige Gültigkeitsprüfung und den rechtzeitigen Widerruf kompromittierter Zertifikate.

In der industriellen Praxis funktioniert das nur mit zentrale[n] PKI-Infrastrukturen, die sich flexibel in bestehende IT- und OT-Umgebungen integrieren – auch bei Offline-Szenarien, Legacy-Systemen oder proprietären Steuerungen. Standardisierte Protokolle wie EST, SCEP, ACME oder CMP ermöglichen ein sicheres Enrollment; ergänzende Mechanismen decken Sonderfälle ab. Ein hoher Automatisierungsgrad reduziert Fehler und stärkt die Resilienz im Alltag.

Ein durchdachtes Zertifikatsmanagement ist damit nicht nur ein technischer Baustein, sondern auch eine zentrale Voraussetzung für jede Zero-Trust-Strategie: Nur wenn jede Maschine, jedes Gerät und jeder Dienst eindeutig identifiziert und abgesichert ist, lässt sich Vertrauen im Netzwerk gezielt und kontextabhängig steuern.

Nicht zuletzt wächst mit NIS-2 und dem Cyber Resilience Act auch der regulatorische Handlungsdruck: Unternehmen müssen die Sicherheit ihrer Systeme und Maschinenidentitäten umfassend nachweisen können – technisch, organisatorisch und revisionssicher.

PKI- und Key-Management mit der ECOS TrustManagementAppliance®

Mit der Trust Management Appliance (TMA) stellt ECOS Technology eine PKI- und Key-Management-Lösung für ein sicheres Zertifikatsmanagement zur Verfügung.

Erstellen, Speichern, Verteilen, Verlängern und Zurückziehen - das Lifecycle-Management von Zertifikaten und Schlüsseln ist Kernaufgabe der Trust Management Appliance (TMA).

Zusätzlich bietet die TMA verschiedene Schnittstellen sowie eine REST API zur Automatisierung aller Vorgänge rund um das Zertifikat- und Schlüsselmanagement – für eine nahtlose Integration in bestehende IT-, OT- und IoT-Umgebungen.

Neugierig geworden?

Vereinbaren Sie ein kostenloses Beratungsgespräch mit uns oder abonnieren Sie unseren IT-Security-Newsletter.